Czym jest darknet? Otoczony przez wiele lat tajemnicą i nierzadko okrzyknięty mrocznymi mianami, darknet jest obszarem internetu, który u niejednej osoby wzbudza ciekawość, fascynację, a także strach.

Ta “niewidoczna” część sieci, która jest niedostępna dla osób bez odpowiedniego oprogramowania, nie jest wykorzystywana tylko przez przestępców (jak można by się było spodziewać). Z tej sieci korzystają grupy osób pragnących zachować prywatność bądź cenią sobie wolność słowa. Inne grupy osób wykorzystują specyfikę sieci TOR do zapewnienia sobie anonimowości do różnych celów, które oczywiście mogą być również nieetyczne czy wręcz nielegalne.

Znajdziemy więc tu podziemie dla osób chcących handlować nielegalnymi towarami/oprogramowaniami, ale również grupy sprzedające dostęp do rozwiązań RaaS (Ransomware as a Service), czy aktywistów walczących z cenzurą bądź inwigilacją.

Warto też wspomnieć, że wiele z platform społecznościowych jak np. Facebook czy X, posiada swoje adresy w sieci TOR. Wkraczając w próg darknetu wkraczamy w świat, w którym granice między dobrem a złem się zacierają, a możliwości są naprawdę ogromne.

Jak działa oprogramowanie TOR? Czy darknet to jedynie miejsce narodzin wszelkich cyberzagrożeń? Jak możemy zabezpieczyć nasze aplikacje przez połączeniami z TORa?

Na te i wiele innych pytań odpowiemy w dalszych częściach artykułu.

Różnice między Darknetem a tradycyjnym Internetem są znaczące i istotne dla zrozumienia specyfiki tego “świata”. Oto kilka kluczowych różnic:

Na początku warto wiedzieć, gdzie znajduje się darknet w samym założeniu całości sieci. Sieć można podzielić na Surface Web znany też jako clearnet czyli miejsce, w którym przebywasz na co dzień przeglądając portale społecznościowe, wyszukując informacje, czy robiąc zakupy online. Jest to miejsce które bardzo dobrze znasz – warto tu dodać, że bardzo często jest to ta część internetu, która jest zindeksowana, czyli bardzo łatwo wyszukać różne strony po pewnych słowach kluczowych.

Drugą częścią sieci jest tzw. Deep Web, czyli sieć w głębokim ukryciu. Nie jest to jeszcze ta owiana tajemnicą sieć, ponieważ pod tą nazwą znajdują się wszelakie strony internetowe, fora, które nie są zindeksowane (mogą to być np. prywatne fora, do których adresów nie znajdziemy w wyszukiwarce Google). Do tej części zaliczane są również różne raporty naukowe, materiały rządowe, bazy danych czy inne informacje, do których dostępu nie znajdziemy poprzez wpisanie słów kluczowych.

Trzecią i ostatnią “grupą” sieci jest Dark Web (głęboka sieć) kojarzony również jako Darknet. Są to wszystkie strony, fora, sklepy, które schowane są za siecią TOR (tak jak wspomniano na początku te strony wcale nie muszą być nielegalne). Do tej sieci nie dostaniemy się za pomocą dobrze nam znanych przeglądarek internetowych, a same adresy nie przypominają adresów z clearnetu.

Poniższy obrazek na podstawie góry lodowej bardzo dobrze prezentuje przedstawiony podział:

Jedną z głównych różnic odróżniających adresy URL ze zwykłego internetu od tych z darknetu jest to, że TLD (top level domain) w tym wypadku to nie .com / .pl / .org itp.

W przypadku darknetu stosowana jest pseudo domena najwyższego poziomu (nie figuruje ona w rejestrze TLD) która przybiera postać: .onion (tak jak można się domyślić .onion pochodzi od cebuli a dokładnie od “trasowania cebulowego” z eng. Onion Routing). Dodatkowo adresy URL nie tworzą słów które można “przeczytać”.

Przykładem może tu być adres projektu TOR, który jest zwykłym linkiem:

https://www.torproject.org/

Dla porównania adres v3 onion wygląda następująco (w rzeczywistości to ta sama strona):

http://2gzyxa5ihm7nsggfxnu52rck2vv4rvmdlkiu3zzui5du4xyclen53wid.onion/

Sam adres zbudowany jest z 56 losowych cyfr i liter, a całość nie podlega zakupowi, tak jak wygląda to w przypadku normalnych domen. Link generowany jest w oparciu o moc obliczeniową komputera z wykorzystaniem algorytmu ed25519 (istnieją metody które pozwalają wygenerować adres z konkretnymi pierwszymi znakami, jednak wymaga to czasu i odpowiedniej mocy obliczeniowej).

Warto tu zaznaczyć, że o ile zwykłe domeny przeważnie wskazują na pewien adres IP, po którym można ustalić na jakim serwerze znajduje się dana domena, to w przypadku sieci TOR każdy taki adres wskazuje na 127.0.0.1.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W przypadku “zwykłego” internetu aby wyszukiwać różne adresy bądź przeglądać nasze social media, możemy skorzystać z przeglądarek takich jak np. Chrome, Firefox czy Opera. Jeśli mowa o sieci TOR to oczywiście możemy skorzystać z wcześniej wymienionych przeglądarek, ale dodatkowo musimy je “lekko” zmodyfikować z wykorzystaniem oprogramowania Tor.

Istnieje również Tor Browser (na bazie Firefoxa) który pozwoli nam bezpośrednio na korzystanie z sieci TOR (samo oprogramowanie jest oprogramowaniem konsolowym, które nie pozwala na bezpośrednie korzystanie z sieci TOR).

Żeby zrozumieć fenomen sieci TOR, i dlaczego oprogramowanie jest tak chętnie wykorzystywane przez różnej maści grupy społeczne, należy zrozumieć jak działa TOR, a tak właściwie The Onion Router.

The Onion Router wziął swoją nazwę od cebuli, ponieważ całe połączenie dosłownie składa się z wielu warstw. W przypadku zwykłego połączenia całość wygląda w ten sposób, że jako użytkownicy poprzez naszego dostawcę internetu (ISP) łączymy się do serwera docelowego. Jeśli pominiemy tu ISP można powiedzieć, że nasz komputer łączy się bezpośrednio z adresem do którego chcemy się połączyć (a całość nie jest dodatkowo szyfrowana).

Gdy mówimy o sieci TOR musimy tu wyróżnić 3 główne elementy:

Warto tu dodać, że działanie samej sieci TOR jest dużo bardziej skomplikowane a przedstawiony tu obraz ma na celu zarysować Wam fenomen tej sieci.

Poniżej przedstawiono graficzną reprezentację sieci TOR:

Może się nasuwać pytanie, czy w takim razie nie można po prostu namierzyć tych serwerów, aby móc kontrolować kto się do czego i skąd łączy?

Odpowiedzią na to pytanie to: Niestety to nie jest takie proste.

Nody są losowane podczas połączenia i tak naprawdę do tego momentu nie wiadomo przez jakie serwery przejdzie nasze połączenie (poniższe zdjęcie pokazuję przykładowe połączenie do jednej ze stron w sieci TOR):

Takie nody może stworzyć każdy z nas (trzeba jednak pamiętać że w przypadku nodów wyjściowych, cały ruch wyjdzie z “naszego” serwera, co może przysporzyć problemów prawnych w przypadku wykorzystania połączenia do nielegalnych działań).

Według strony z metrykami TOR’a aktualnie na świecie znajduję się około 8 tysięcy węzłów oraz około 2 tysiące mostów (o których nie wspominaliśmy w ramach tego artykułu). Liczba nodów jak i ich lokalizacja zmieniają się bardzo dynamicznie, a z możliwością tworzenia takich nodów przez dowolną osobę sprawia, że sieć cały czas się rozrasta i tworzy anonimowe miejsce dla różnych grup społecznych.

Pomijając błędy w tzw. OPSEC (Operation Security) aby namierzyć użytkowników sieci TOR należałoby kontrolować większość serwerów, co pozwoliłoby korelować połączenia pomiędzy wszystkimi nodami (jak pamiętamy węzeł wejściowy “wie” skąd pochodzi połączenie, a węzeł wyjściowy posiada informacje dokąd skierowany jest ruch). Na tą chwilę i z aktualną dynamiką nie jest to jednak możliwe.

Jak już wiemy, poprzez specyfikę działania, sieć TOR ta skradła serca nie jednej osobie która chce zachować w internecie prywatność, jak i również anonimowość (nie można tu mówić o pełnej anonimowości, ponieważ do zbliżenia się do takiego poziomu należy pamiętać o wielu innych aspektach które tu nie były opisywane).

W związku z tym, oprogramowanie to jest wykorzystywane nie tylko przez cyberprzestępców, ale również przez osoby które dbają o swoją anonimowość (pamiętajmy, że sama chęć zachowania anonimowości nie jest równoznaczna z byciem cyberprzestępcą). Wiele dzisiejszych portali społecznościowych, aplikacji mailowych czy innych np. chatów, przez które można porozmawiać o swoich problemach posiada swoje adresy w sieci TOR.

Przykładem może być tu np. popularny Facebook:

Oprogramowanie TOR nie jest tylko i wyłącznie oprogramowaniem dla przestępców – chociaż bardzo często jest z nimi kojarzony (ale o tym w dalszej części artykułu).

Oprogramowanie to jest często wykorzystywane przez dziennikarzy, aktywistów, czy przez zwykłych użytkowników chcących chronić swoje dane przed np. inwigilacją. W dzisiejszych czasach wiele organizacji non-profit jak i projektów mających na celu ochronę wolności słowa i prywatności, również korzysta z technologii TOR. Oczywiście, tak jak w przypadku wielu innych narzędzi, jego etyczność zależy od sposobu w jaki jest używany.

Tak jak zostało wspomniane przed chwilą, etyczność narzędzi w tym oprogramowania TOR, zależy od tego jak wykorzystywane jest dane narzędzie. Z jednej strony możemy wykorzystywać sieć TOR jako miejsca do zachowania anonimowości ze względu na np reżim, z drugiej strony TOR wykorzystywany jest bardzo często przez cyberprzestępców.

Poprzez specyfikę sieci, różne grupy przestępcze za pomocą darknetu sprzedają złośliwe oprogramowanie czy udostępniają tam wycieki z różnych stron. Oprócz tego, znajdziemy tu strony wielu grup ransomware (często działających w modelu Ransomware as a Service) np. głośnego medialnie w ostatnich czasach LockBit:

Dodatkowo, cyberprzestępcy posiadają tu wiele własnych przestępczych for, a wszystko to w sieci, która zapewnia dużą anonimowość. Jednak sam TOR nie jest wykorzystywany tylko do przeglądania witryn dostępnych tylko z tej sieci. Ważnym elementem TORa jest to, że można przepuścić przez niego tak naprawdę ruch dowolnego oprogramowania.

Co daje to atakującemu?

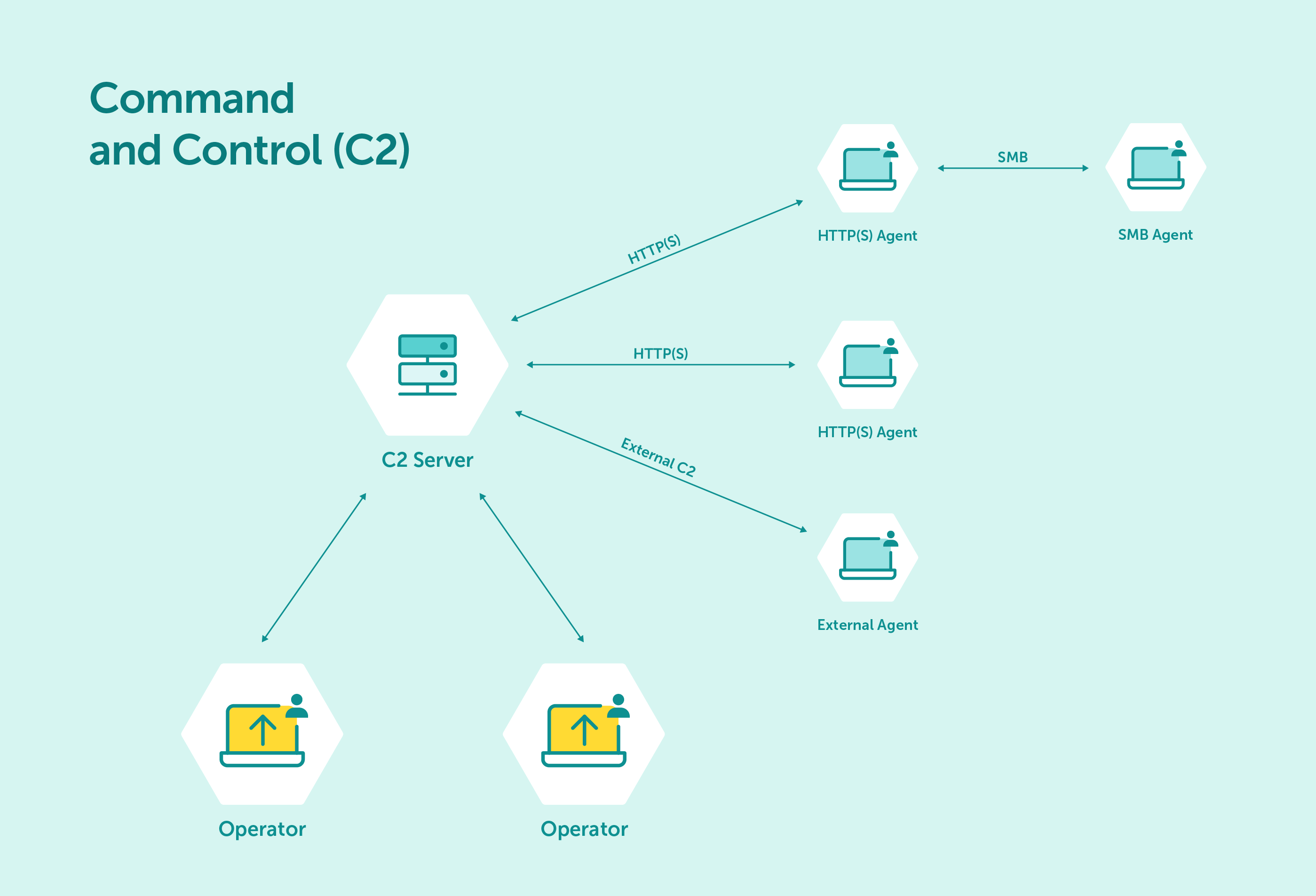

To, że podczas uruchomienia np. skanera podatności w logach, nie zobaczymy rzeczywistego adresu IP atakującego tylko zobaczymy adres IP węzła wyjściowego. Tak samo przestępcy mogą wykorzystywać sieć TOR do eksfiltracji danych czy komunikacji do C2 (Command and Control).

źródło: https://havocframework.com

Tak naprawdę powodem, dla którego przestępcy wykorzystują TOR do swoich działań jest ten sam powód, dla którego stosują go “zwykli” ludzie – zapewnia duży poziom anonimowości na starcie.

Oczywiście, cyberprzestępcy dodatkowo wykorzystują różnej maści VPN, czy specjalne systemy operacyjne, które cały ruch przepuszczają przez wspominany często TOR. Jednak sprawia to, że przy założeniu braku innych błędów ludzkich, osoby takie są bardzo ciężkie do wytropienia. Mimo to nie jest to niewykonalne, ponieważ służby jak np. CBZC (Centralne Biuro Zwalczania Cyberprzestępczości) mają na swoim koncie kilka udanych akcji, w których złapano osoby wykorzystujące TORa (warto tu dodatkowo dodać, że zawodził tu nie tyle co sam TOR co inne aspekty).

Jak już wiemy, darknet umożliwia użytkownikom zachowanie wysokiego poziomu anonimowości poprzez chociażby ukrywanie realnych adresów IP czy innych śladów cyfrowych. Będąc w darknecie możemy natrafić na wiele for, na których cyberprzestępcy udostępniają poradniki czy bazy z wycieków. Znajdziemy tam również miejsca gdzie za mniejszą lub większą kwotę możemy zlecić włamanie bądź zakupić gotowe złośliwe oprogramowanie (wszystkie transakcje wykonywane są za pomocą kryptowalut). Jest to również wręcz idealne miejsce, w którym na komunikatorach przesyłających ruch przez sieć TOR cyberprzestępcy planują i koordynują swoje działania.

Jednak w jaki sposób darknet wpływa na rozwój cyberprzestępczości? Co jest czynnikiem który powoduje, że liczba cyberataków rośnie i jak to ma się do darknetu?

Odpowiedź jest dosyć prosta ale zanim do niej dojdziemy cofnijmy się chociażby kilka lat wstecz…

Jeszcze w nie tak odległych czasach aby przeprowadzić udany atak hakerski i zainfekować masę urządzeń trzeba było mieć chociaż odrobinę umiejętności technicznych. Oczywiście, w tamtych czasach również na odpowiednich forach można było kupić złośliwe oprogramowanie, jednak w dużej mierze infekowaniem i atakowaniem zajmowały się osoby już z pewnym doświadczeniem.

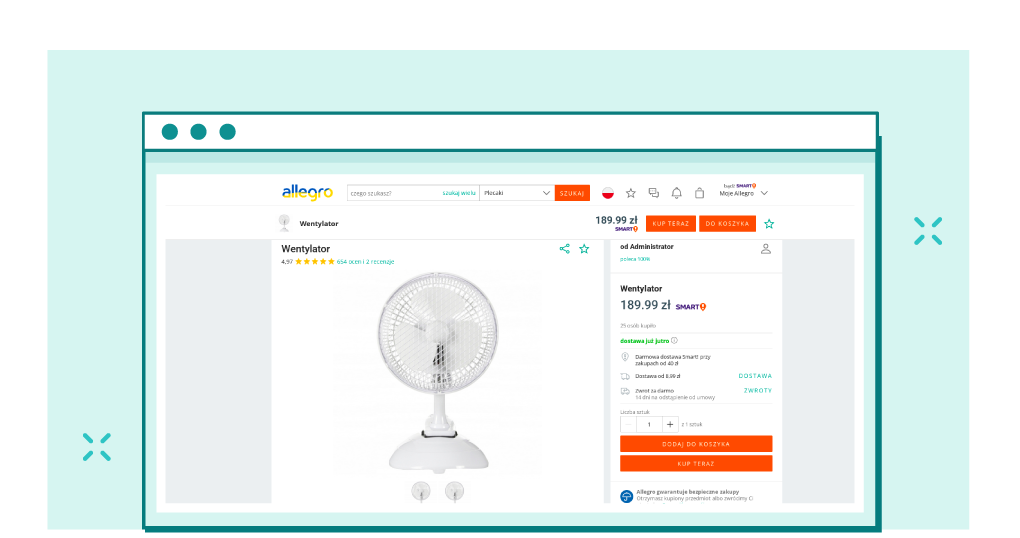

W dzisiejszych czasach cyberprzestępstwo stworzyło model biznesowy, który jest być może bardziej znany pod Ransomware as a Service czy chociażby Phishing as a Service. Są to usługi, w których zupełnie nie zaznajomione z hackingiem / tworzeniem złośliwego oprogramowania osoby, mogą za odpowiednią kwotę uzyskać dedykowaną platformę do np. wysyłania phishingu, w ramach której posiadają już własne bramki płatności, szablony wiadomości czy stron phishingowych.

Oferta stworzona przez powyższy panel imitująca znany portal sprzedażowy.

W przypadku ransomware również możemy kupić oprogramowanie gotowe do dystrybucji, przy którym nie musimy się martwić o aktualizację. Co ciekawe również tzw. brokerzy sprzedają dostępy do różnych sieci. Tak więc mając odpowiednią ilość pieniędzy jesteśmy w stanie nabyć złośliwe oprogramowanie i zakupić dostęp do firmy bądź do platformy, z pomocą której przeprowadzimy złośliwą kampanie.

Aktualnie, takie grupy to już nie tylko “prości hackerzy”. Rozrosło się to do takich rozmiarów, że grupy mają własne działy deweloperskie, administratorów, biuro obsługi klienta, marketing a także programy bug bounty, w których (tak jak w przypadku innych programów tego typu) za znalezione podatności badacze bezpieczeństwa mogą otrzymać pieniądze. I właśnie ten rozwój przestępczości w darknecie jest jednym z elementów napędzających cyberprzestępczość.

Może zdarzyć się, że z jakichś powodów nie chcemy dopuszczać ruchu z TOR’a do naszych aplikacji webowych. Takim powodem może być kalkulacja korzyści i strat, w której stwierdzimy, że większość ruchu z tej sieci może wiązać się z jakimiś atakami.

Istnieje kilka możliwości aby odciąć ten ruch. Jedną z nich jest użycie ipset, który posiada aktualną listę węzłów wyjściowych (czyli exit nodów). Taką listę można znaleźć chociażby na stronie FireHOL – ważne jest to, że lista exit nodów zmienia się i należy ją aktualizować. Jeśli korzystamy np. z popularnego CloudFlare możemy utworzyć politykę, która będzie wykrywać wszystkie połączenia z TOR’a. W tym przypadku zachęcam do zajrzenia do dokumentacji tego rozwiązania.

Warto tu wiedzieć, że przestępcy nie muszą bezpośrednio z TOR’a łączyć się do naszych aplikacji. Zamiast tego mogą skorzystać np. z usługi RDP / VPN aby ostatecznie połączyć się z adresu, który nie będzie wyglądał podejrzanie.

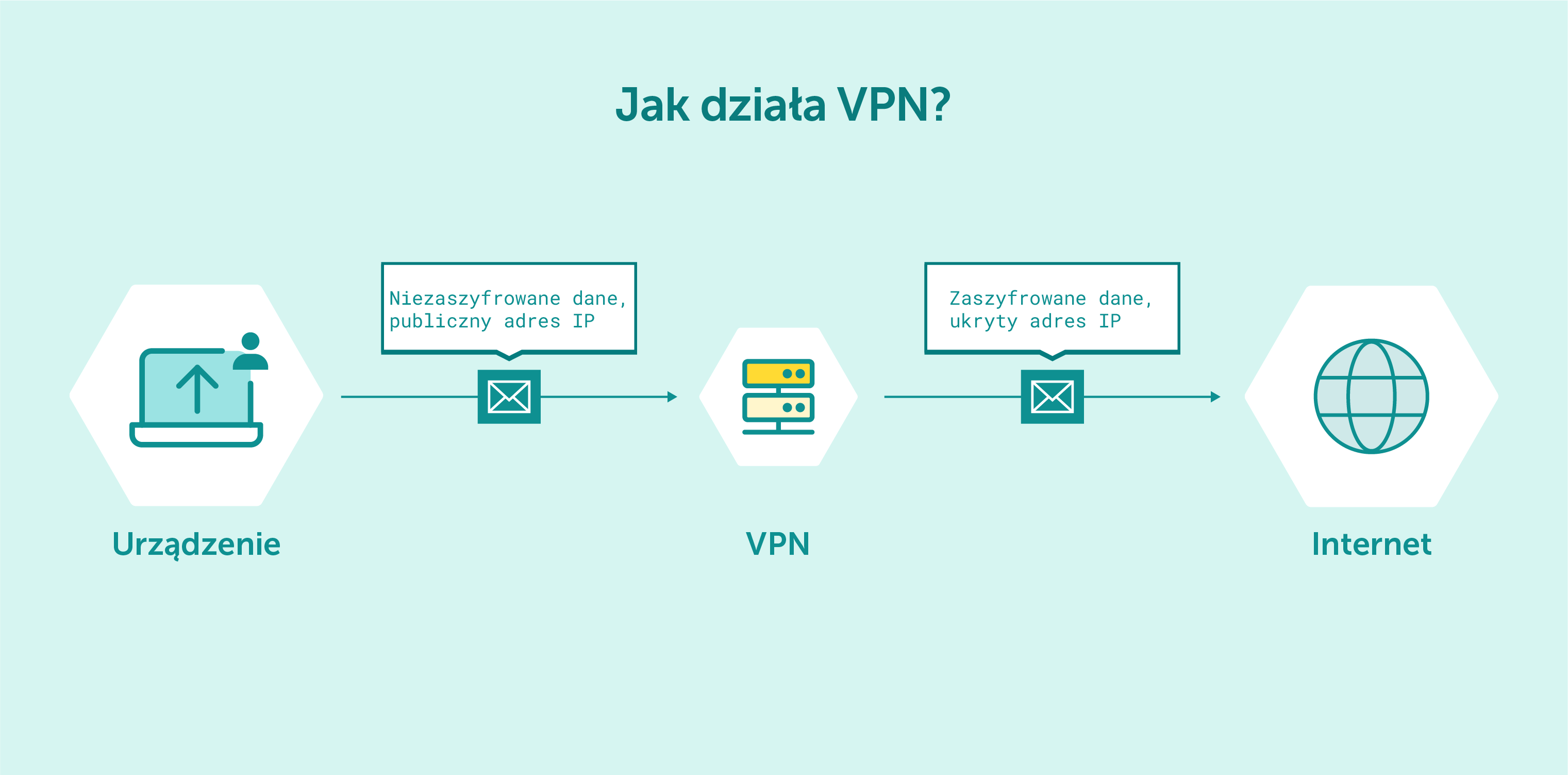

Podstawowym celem VPN jest ochrona prywatności użytkownika w Internecie, zabezpieczenie jego danych i umożliwienie mu dostępu do zasobów i stron internetowych w taki sposób, jakby był podłączony do sieci prywatnej, niezależnie od jego fizycznej lokalizacji.

Na wspomnianej wcześniej stronie FireHOL znajdziemy również listy IP różnych innych rozwiązań anonimizujących połączenia. Jeśli chcemy zabezpieczyć się przed takimi połączeniami (przynajmniej w większości) warto rozważyć import takich list do swoich rozwiązań.

Kończąc ten artykuł warto obalić trzy najczęściej powtarzane mity, które związane są z tematyką darknetu jak i sieci TOR:

Stay Secure!

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A. (prowadząca projekt EmailLabs), pomyślnie zakończyła proces certyfikacji ISO 22301, dołączając tym samym do grona organizacji spełniających najwyższe standardy zarządzania ciągłością działania. Certyfikat...

GDPR, Zgodność i bezpieczeństwo

EmailLabs, jako część grupy Vercom, z dumą ogłasza, że w pełni angażuje się w dostosowanie swoich usług ICT do najnowszych standardów cyberbezpieczeństwa. W odpowiedzi na dynamicznie zmieniające się przepisy,...

Z przyjemnością informujemy, że MessageFlow, produkt z grupy Vercom S.A., uzyskał prestiżowy Certyfikat CSA (Certified Senders Alliance). To wyróżnienie nie tylko podkreśla najwyższą jakość oferowanych przez nas usług, ale...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

IT & Tech, Pytania i odpowiedzi

Kiedy wiadomość e-mail wędruje od nadawcy do odbiorcy, przechodzi przez kilka kluczowych elementów infrastruktury e-mailowej. W centrum tej drogi znajduje się Mail Transfer Agent (MTA) – fundament odpowiedzialny za...

Dostarczalność email, Pytania i odpowiedzi, Wymagania Gmail & Yahoo

Świat email marketingu jest w ciągłym ruchu, a czołowi dostawcy usług pocztowych – Gmail, Yahoo, Microsoft oraz Apple – regularnie aktualizują swoje wytyczne dla nadawców. W ostatnich latach, a...

Gmail, Wymagania Gmail & Yahoo

Być może w ostatnich dniach Twoją uwagę przykuła nowa pozycja w bocznym menu Gmaila – zakładka „Zarządzaj subskrypcjami”, często oznaczona niebieską kropką powiadomienia. Choć Google zapowiedziało to rozwiązanie globalnie...

IT & Tech, Pytania i odpowiedzi

Efektywna komunikacja e‑mailowa to nie tylko wysyłanie wiadomości e-mail – to również integracja z systemami i aplikacjami biznesowymi. Email API (Application Programming Interfaces) stanowi pomost między Twoimi aplikacjami a...

Nowości, Wymagania Gmail & Yahoo, Yahoogle

Rok 2024 przyniósł fundamentalne zmiany w e-mail marketingu, wprowadzając nowe, rygorystyczne wymagania dla nadawców. Od 1 lutego 2024 r. Google i Yahoo egzekwują zasady dotykające głównie nadawców masowych (powyżej...

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...