Większość z nas wyjeżdża na dłuższe podróże wakacyjne i służbowe przynajmniej kilka razy w roku. Podczas takich wyjazdów, w wolnym momencie, chcemy często wysłać jeszcze ostatniego emaila czy dokończyć dane zadanie lub dokonać jakiejś płatności online.

W tym artykule skupimy się na zagrożeniach, które mogą na nas czyhać w miejscach publicznych, zwłaszcza podczas podróży np. w kawiarni czy w pociągu lub innego dowolnego miejsca.

Być może potrzebowaliście sprawdzić rozkład pociągów, a może chcieliście „przescrollować” przez ulubione media społecznościowe.

Jednak czy zastanawialiście się nad tym, jakie konsekwencje może nieść korzystanie z otwartych sieci Wi-Fi przez urządzenia mobilne (przez otwarte sieci Wi-Fi rozumiem sieci, które nie potrzebują żadnego hasła do połączenia oraz takie, do których hasło jest dostępne dla wszystkich)?

Istnieją dwa problemy związane z korzystaniem z publicznych sieci Wi-Fi. W pierwszej kolejności, nie posiadamy wiedzy odnośnie podmiotów podłączonych do takiej sieci. Po drugie, nie mamy pewności czy sieć PKP_Free_Wifi jest autentyczną siecią, utworzoną przez PKP.

W obu przypadkach zachowaj szczególną ostrożność podczas łączenia się z siecią i unikaj logowania by zachować bezpieczeństwo wrażliwych kont osobistych.

Używanie publicznych hotspotów można porównać do wpuszczenia cyberprzestępcy do naszej sieci domowej, a przecież nie chcielibyśmy, żeby ktoś obcy mógł sprawdzać co robimy w sieci czy mediach społecznościowych. Oczywiście, nie możemy od razu stwierdzić, że każda publiczna sieć jest stworzona przez hakera ale warto zachować szczególną uwagę.

Osobiście jednak uważam, że takie przezorne podejście jest zdecydowanie bezpieczniejszym rozwiązaniem, niż łączenie się do otwartych sieci, które może zakończyć się utratą ważnych plików. Żeby jednak bardziej zobrazować możliwe zagrożenia związane z korzystaniem z publicznych sieci Wi-Fi, poniżej przedstawiłem dwa główne rodzaje ataków:

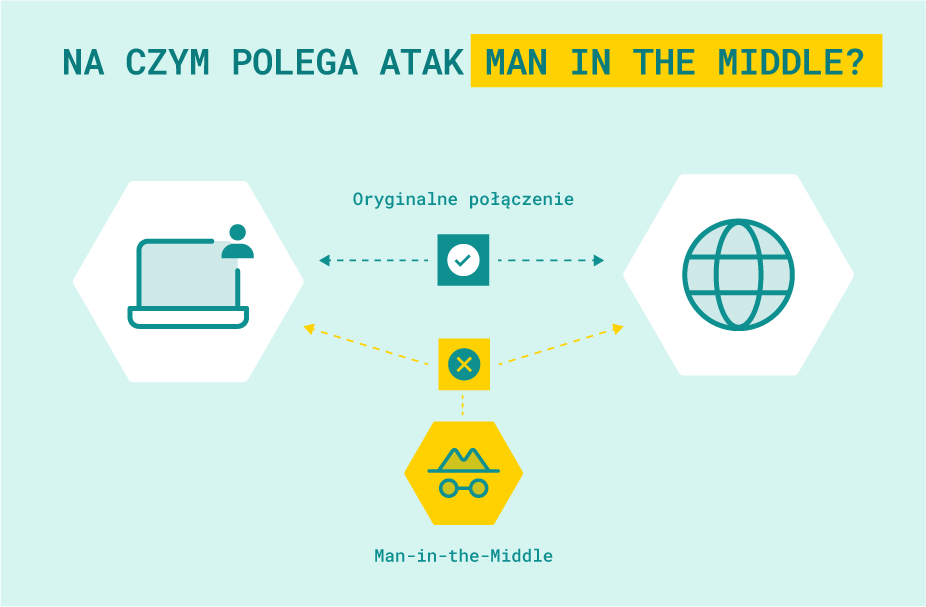

Jest to atak, który polega zwykle na tworzeniu przez cyberprzestępców własnych hotspotów albo używania ataku Evil Twin. Sprawcy tworzą fałszywe sieci Wi-Fi, które wyglądają jak te prawdziwe (np. sieć hotelu), jednak są one kontrolowane w całości przez atakującego.

Taki atak można również wykonać w prawdziwych sieciach Wi-Fi, wówczas po podłączeniu się do sieci, cyberprzestępca jest w stanie podsłuchiwać i modyfikować komunikacje pomiędzy osobą, która używa tej sieci, a np. stroną z którą się łączy.

Należy pamiętać, że jest to ogromne źródło informacji dla hackera.

MITM wymaga umieszczenia atakującego lub pewnych złośliwych narzędzi pomiędzy ofiarą a docelowym zasobem, takim jak strona internetowa ofiary lub program pocztowy.

Na początku warto wyjaśnić, że Captive portal to strona, która wyświetla się nowo podłączonym użytkownikom sieci Wi-Fi. Na takiej stronie czasem trzeba się zalogować, a czasem wystarczy tylko zaakceptować regulamin.

W przypadku “skopiowania” prawdziwej sieci Wi-Fi, z portalem na którym trzeba się zalogować, istnieje możliwość doprowadzenia do Phishingu, o którym pisałem w poprzednich artykułach z serii CyberLabs (Phishing, czyli jedno z najbardziej popularnych cyberzagrożeń).

Innym sposobem na wykorzystanie captive portal przez atakującego, jest stworzenie takiego portalu ze złośliwym kodem, który będzie próbował przejąć naszą przeglądarkę, dając atakującemu nowe możliwości.

Captive portal to strona internetowa, która jest często wyświetlana przed uzyskaniem dostępu do Internetu w sieciach publicznych na lotniskach, w hotelach czy bibliotekach.

Jak widzimy, przedstawione dwa ataki hakerskie mogą przysporzyć nam wielu problemów, dlatego warto o nich pamiętać kiedy następnym razem będziemy chcieli skorzystać z publicznej sieci Wi-Fi.

Jednak nie są to jedyne zagrożenia, na które jesteśmy narażeni podczas podróży…

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Wydawać się może, że kabel, który właśnie pożyczyliśmy do ładowania telefonu, jest niczym innym niż zwykłym kablem, a pendrive którego znaleźliśmy na chodniku, może zawierać dane o osobie, która go zgubiła i pomóc nam ją odnaleźć. Z pewnością, część z Was wepnie taki pendrive do swojego komputera, aby zobaczyć co się na nim znajduje (zrobi to chociażby z ludzkiej ciekawości).

Jeśli tak się zachowamy, a cała sytuacja nie jest przypadkowa, to możemy liczyć się z infekcją komputera czy eksfiltracją wrażliwych informacji i danych. Takie urządzenia w dzisiejszych czasach może kupić każdy za niewielkie pieniądze, dlatego szansa na to, że padniemy ofiarą takiego ataku jest wyższa. Warto dlatego wiedzieć, jakie urządzenia mogą być potencjalnie niebezpieczne:

Do tej grupy można zaliczyć takie urządzenia jak MalDuino, Rubber Ducky czy Bash Bunny. Są to urządzenia, które wyglądają jak zwykłe pendrive’y, jednak po podłączeniu do komputera wykonują one z góry założone działania np. pobranie i uruchomienie złośliwego oprogramowania.

Część takich akcesoriów można również kontrolować zdalnie i na bieżąco wysyłać różne komendy do urządzenia. Co ważne, urządzenia te nie są rozpoznawalne jako pamięć masowa, ale jako klawiatura, oznacza to, że blokada portów USB (która zwykle polega na wykrywaniu urządzeń będących pamięcią masową) nie sprawdzi się w tym przypadku i mimo wszystko utracisz dane z komputera.

Po podłączeniu do atakowanego komputera, BadUSB może dyskretnie wykonywać szkodliwe polecenia lub wstrzykiwać złośliwe ładunki.

Są to kable za pomocą których możemy oczywiście naładować np. telefon czy przenieść jakieś dane. Z tą różnicą, iż w środku takiego urządzenia znajduje się też implant, za pomocą którego kabel ten wykonuje polecane mu przez cyberprzestępcę działania, w ten sam sposób jak ten opisany w poprzednim przykładzie, jak i również może doprowadzić do awarii telefonu.

Część dzisiejszych laptopów nie posiada wejścia na kabel ethernetowy. Tu z pomocą przychodzą nam adaptery sieciowe. Istnieją jednak adaptery, które po podłączeniu dadzą zdalny dostęp do urządzenia atakującemu. Nie trzeba tu raczej tłumaczyć konsekwencji jakie mogą iść za tym incydentem.

Cyberzagrożenia nie są jednak jedynymi zagrożeniami, które mogą na nas czyhać. Podczas podróży dochodzi do większej liczby kradzieży bagaży, toreb itp. Oczywiście zdarzyć się może, że po prostu zapomnimy zabrać np. plecaka z restauracji, a po powrocie po niego, może się już okazać, że nasza własność zaginęła.

Kradzież takich urządzeń jak telefony czy laptopy, może doprowadzić do poważnych wycieków danych.

Warto więc zawczasu odpowiednio się przed tym zabezpieczyć na każdym kroku. Oczywiście myślę tu o zabezpieczeniu naszych urządzeń tak, aby po kradzieży osoby trzecie nie miały dostępu do naszych danych, z pomocą przychodzi tutaj oprogramowanie, które możemy zainstalować na komputer, czy smartfon.

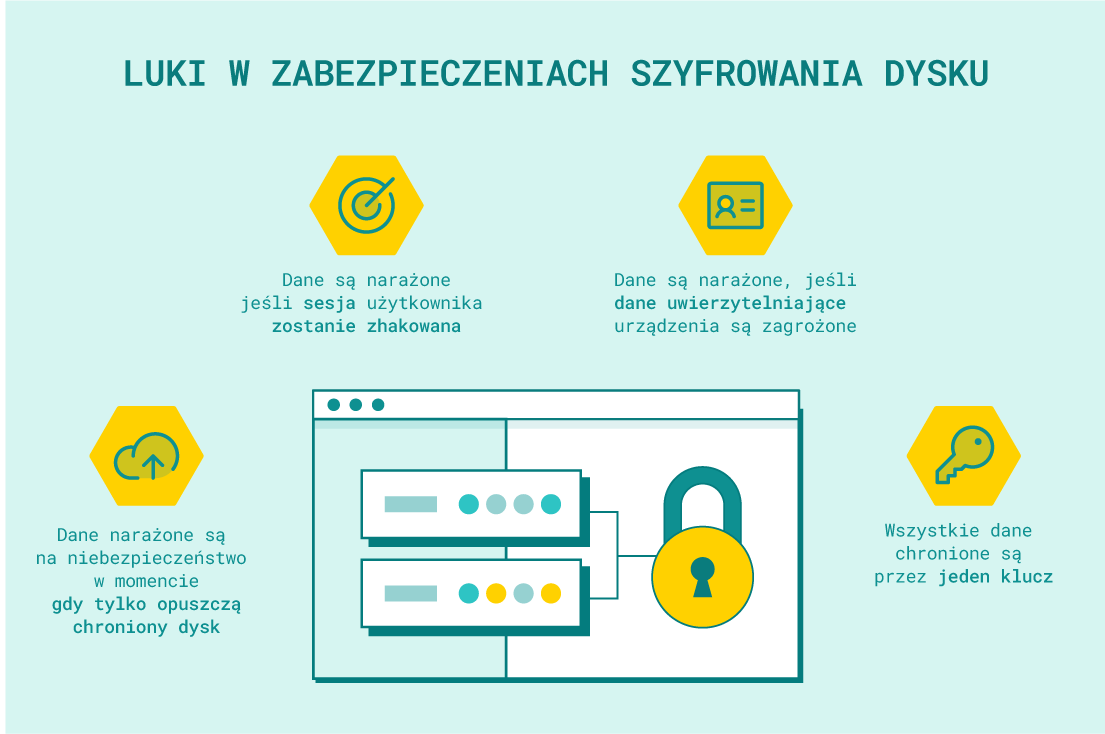

Jest to chyba jedno z podstawowych zabezpieczeń, które powinniśmy stosować we wszystkich urządzeniach czy pamięciach zewnętrznych. Dzięki szyfrowaniu nasze dane będą odpowiednio zabezpieczone. Do szyfrowania możemy użyć oprogramowania BitLocker dostępnego dla systemów Microsoft, bądź oprogramowania VeraCrypt.

Luki w zabezpieczeniach pozwalają hakerom zyskać dostęp do dysku i skopiować dane bez potrzeby podawania hasła.

Jeśli osoba nieuprawniona uzyska dostęp do naszego komputera, to pamiętaj, żeby nie zapisywać swoich haseł w notatniku. Warto korzystać z menedżerów haseł, które są sejfem dla naszych haseł, a dodatkowo, obsługują 2FA dzięki czemu są one jeszcze bardziej chronione. Pamiętajmy o tym, by używając menedżera haseł, nie zapisywać naszych haseł w przeglądarce.

Uwierzytelnianie dwuskładnikowe jest jednym z najlepszych sposobów zabezpieczenia się przed phishingiem, socjotechniką i kradzieżą uwierzytelnień.

Podczas podróży, a zwłaszcza w czasie tych dłuższych wycieczek, mamy sporo czasu, który chcemy jakoś spędzić. W takich sytuacjach zwykle sięgamy po telefony, tablety bądź laptopy, które wykorzystujemy w miejscu pracy, albo do zwykłego “przeglądania internetu”.

Zazwyczaj nie chcemy, aby ktoś nam zaglądał do naszych urządzeń i widział co robimy. Jednakże sami pewnie nie raz, byliście świadkiem, jak osoba siedząca obok was, wręcz pokazywała wszystkim co robi na swoich urządzeniach.

Najlepszym rozwiązaniem tego problemu jest używanie tzw. filtrów prywatyzujących.

Działają one na zasadzie mikrożaluzji czyli mikroskopijnych kanalików, które są skierowane na wprost użytkownika. Oznacza to, że tylko osoba, która siedzi bezpośrednio przed urządzeniem, będzie widzieć co się znajduje na jego ekranie. Wszystkie osoby trzecie, próbujące spojrzeć pod kątem na urządzenie, będą widzieć czarny ekran.

Dodatkowo radzę, by w miarę możliwości, siadając w miejscu publicznym unikać sytuacji, w której ktoś stoi za nami, wtedy filtr może nie być skuteczny. Pomimo tego i tak warto posiadać na go na swoim ekranie.

W poprzednim artykule z serii CyberLabs przybliżałem temat socjotechniki i tego, jak profesjonalny socjotechnik może nami manipulować (Socjotechnika, czyli hackowanie ludzkich umysłów).

W kontekście podróży, ataki z wykorzystaniem socjotechniki mogą się skupiać głównie na próbach przekonania nas do użyczenia laptopa czy to telefonu pod jakimś pretekstem. Jeśli się na to zgodzimy, a na dodatek, nie będziemy patrzeć na nasze urządzenia to albo możemy stracić sprzęt poprzez kradzież fizyczną, albo w krótkim momencie nasze urządzenie może zostać zainfekowane, bądź pewne dane mogą zostać wyeksfiltrowane (np. plik z hasłami aplikacji).

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W czasach kiedy praktycznie za wszystko płacimy albo kartą bądź płatnościami online, jesteśmy narażeni na zagrożenia związane ze skimmerami. Skimmery można podzielić na dwa rodzaje:

Są to nakładki na różne elementy bankomatów, terminali płatniczych, które mają za zadanie zczytywać dane z kart. Często są one bardzo szybko przyklejane, więc bez większych trudów można je “zerwać”. Przed wypłatą pieniędzy z bankomatu warto więc przyjrzeć się, czy żadne elementy urządzenia nie wygladają podejrzanie (np. odklejające się wejście na kartę).

Zwykle takie skimmery są wykorzystywane w fałszywych sklepach internetowych, jednak mogą być również użyte na prawdziwych stronach, które zostały przejęte przez cyberprzestępców. Skimmery są zwykle złośliwym kodem JavaScript, który pobiera wpisane przez nas dane z karty i wysyła na serwer kontrolowany przez przestępcę.

Stay Secure! 👾

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A. (prowadząca projekt EmailLabs), pomyślnie zakończyła proces certyfikacji ISO 22301, dołączając tym samym do grona organizacji spełniających najwyższe standardy zarządzania ciągłością działania. Certyfikat...

GDPR, Zgodność i bezpieczeństwo

EmailLabs, jako część grupy Vercom, z dumą ogłasza, że w pełni angażuje się w dostosowanie swoich usług ICT do najnowszych standardów cyberbezpieczeństwa. W odpowiedzi na dynamicznie zmieniające się przepisy,...

Z przyjemnością informujemy, że MessageFlow, produkt z grupy Vercom S.A., uzyskał prestiżowy Certyfikat CSA (Certified Senders Alliance). To wyróżnienie nie tylko podkreśla najwyższą jakość oferowanych przez nas usług, ale...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

IT & Tech, Pytania i odpowiedzi

Kiedy wiadomość e-mail wędruje od nadawcy do odbiorcy, przechodzi przez kilka kluczowych elementów infrastruktury e-mailowej. W centrum tej drogi znajduje się Mail Transfer Agent (MTA) – fundament odpowiedzialny za...

Dostarczalność email, Pytania i odpowiedzi, Wymagania Gmail & Yahoo

Świat email marketingu jest w ciągłym ruchu, a czołowi dostawcy usług pocztowych – Gmail, Yahoo, Microsoft oraz Apple – regularnie aktualizują swoje wytyczne dla nadawców. W ostatnich latach, a...

Gmail, Wymagania Gmail & Yahoo

Być może w ostatnich dniach Twoją uwagę przykuła nowa pozycja w bocznym menu Gmaila – zakładka „Zarządzaj subskrypcjami”, często oznaczona niebieską kropką powiadomienia. Choć Google zapowiedziało to rozwiązanie globalnie...

IT & Tech, Pytania i odpowiedzi

Efektywna komunikacja e‑mailowa to nie tylko wysyłanie wiadomości e-mail – to również integracja z systemami i aplikacjami biznesowymi. Email API (Application Programming Interfaces) stanowi pomost między Twoimi aplikacjami a...

Nowości, Wymagania Gmail & Yahoo, Yahoogle

Rok 2024 przyniósł fundamentalne zmiany w e-mail marketingu, wprowadzając nowe, rygorystyczne wymagania dla nadawców. Od 1 lutego 2024 r. Google i Yahoo egzekwują zasady dotykające głównie nadawców masowych (powyżej...

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...