W trzeciej części naszego cyklu CyberLabs dowiesz się, co to są testy penetracyjne i dlaczego ich wykonywanie jest ważne dla zapewnienia cyberbezpieczeństwa.

Praktycznie każda firma posiada swoją aplikację webową, która jest dostępna z internetu. Nierzadko zdarza się, że przez te samą aplikację klienci logują się do swoich kont, aby dokonać zakupów czy wykonać pewne akcje. Można więc śmiało stwierdzić, że aplikacje te są “zbiorem” wielu danych a cyberprzestępcy wcześniej czy później spróbują się dostać do tych informacji.

Dlatego tak ważne jest, aby nasze aplikacje były przygotowane na różnego rodzaju próby ataków. Czy zatem wykonujemy testy bezpieczeństwa IT lub testy oprogramowania używanego, aby uchronić się od ataków hakerskich?

CyberLabs #2 – Bezpieczeństwo haseł, czyli dlaczego warto tworzyć silne hasła

Testy penetracyjne (krócej pentesty) to działania, za pomocą których wyszukiwana jest jak największa liczba błędów w aplikacjach webowych, mobilnych itp. które mogą wpływać negatywnie na poufność, integralność oraz dostępność przetwarzanych danych.

Mówiąc prostym językiem, testy te polegają na znajdowaniu jak największej liczby błędów, które cyberprzestępca mógłby wykorzystać do np. przejęcia kont użytkowników, wydobycia informacji z bazy danych czy do nawet przejęcia serwera, na którym działa aplikacja. Profesjonalne testy penetracyjne są bardzo ważnym punktem dla każdej firmy, która dba o cyberbezpieczeństwo.

Same pentesty jednak w odróżnieniu od ataków cyberprzestępców wykonywane są przez określony czas dla konkretnego zakresu aplikacji. Warto być też świadomym, że test penetracyjny nie wykryje wszystkich podatności. Jednym tego powodem jest właśnie ograniczony czas na takie testy. Innym tego powodem może być niepełne wykorzystanie zakresu testów penetracyjnych bądź powstanie nowych podatności, o których wcześniej nie było wiadomo (np. podatność w konkretnej wersji oprogramowania, której używa nasza aplikacja).

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

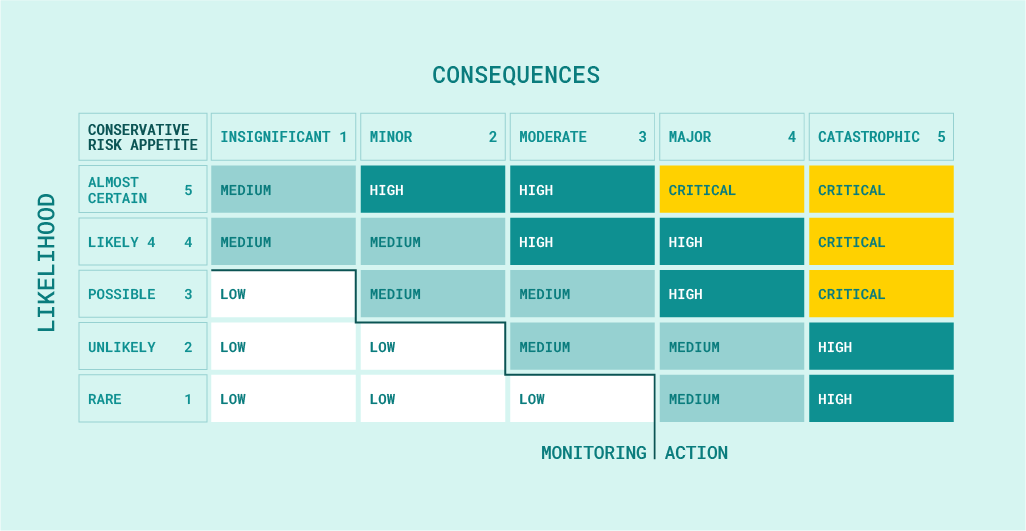

Przyjęło się, że znalezione błędy klasyfikuje się w pięciostopniowej skali. Skala ta definiuje poziom zagrożenia i skutków jej wykorzystania oraz czas, w jakim powinno się dane błędy naprawić.

Podatność krytyczna, wykorzystanie podatności sklasyfikowanej jako krytyczna umożliwia przejęcie pełnej kontroli nad serwerem lub nad urządzeniem sieciowym. Podatności, które zostały oznaczone jako krytyczne, powinny być naprawione bezzwłocznie.

Podatność o wysokim poziomie istotności, wykorzystanie tej podatności pozwala na uzyskanie dostępu do wrażliwych informacji, jednak wcześniej może wymagać spełnienia pewnych warunków w celu praktycznego wykorzystania. Podatności sklasyfikowane jako “high” powinny zostać naprawione w bardzo krótkim czasie od ich zgłoszenia.

Podatność o średnim poziomie istotności, wykorzystanie tej podatności może zależeć od różnych czynników. Podatność ta zazwyczaj umożliwia dostęp do ograniczonej ilości danych lub do danych o mniejszej istotności. Naprawa tej podatności nie musi być zrealizowana od razu, jednak nie należy też z nią zwlekać.

Podatność o niskim poziomie istotności, wykorzystanie tej podatności ma niewielki wpływ na bezpieczeństwo lub wymaga bardzo trudnych warunków do jej spełnienia. Naprawa tej podatności może odbyć się przy aktualizacji aplikacji o np. nową funkcjonalność.

Ogólne zalecenia lub informacje, punkty oznaczone poziomem info nie są podatnościami bezpieczeństwa. Wskazują one jednak dobre praktyki, których zastosowanie pozwala zwiększyć ogólny poziom bezpieczeństwa aplikacji.

Macierz ryzyka – najlepsza metoda wizualizacji zagrożeń

Wyszukiwanie podatności to większa część pracy pentestera, szczególnie jeśli wykonuje on manualne testy penetracyjne sieci, jednak nie tylko tym się zajmuje. Po przeprowadzeniu testów tworzy przykładowy raport, z którego możemy się dowiedzieć, jakie podatności zostały znalezione w naszych aplikacjach.

Dodatkowo pod koniec opisu każdej znalezionej podatności, będziemy mogli przeczytać zalecenia po zastosowaniu, do których będziemy mogli wyeliminować znalezioną podatność. Raporty pentestera służą do oceniania skuteczności zastosowanych zabezpieczeń w oparciu o dostępne rodzaje testów penetracyjnych.

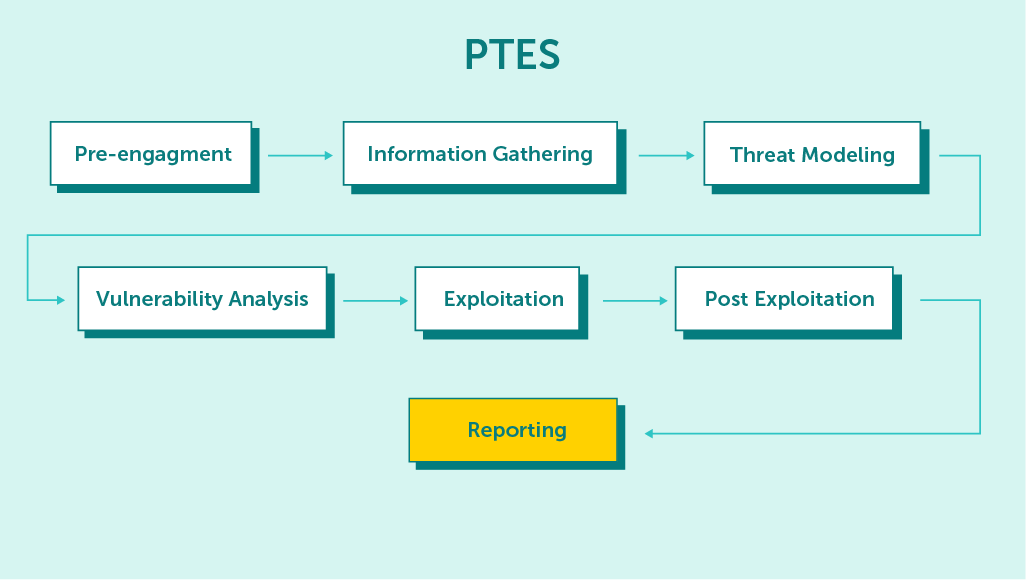

Powyższe fazy są tylko ogólnym “spisem” każdego testu penetracyjnego i w rzeczywistości każdą ze wspomnianych faz można rozbić na bardziej szczegółowe punkty. Po naprawie znalezionych podatności warto wykonać tzw. Retest, aby zweryfikować czy dane podatności rzeczywiście zostały wyeliminowane.

Pentesty mogą być wykonywane według własnych metod, reguł czy zasad, jednak istnieją sprawdzone metodologie i standardy, które są ogólnie znane wśród osób zajmujących się cyberbezpieczeństwem. Poniżej zostały przedstawione cztery znane metodologie i standardy:

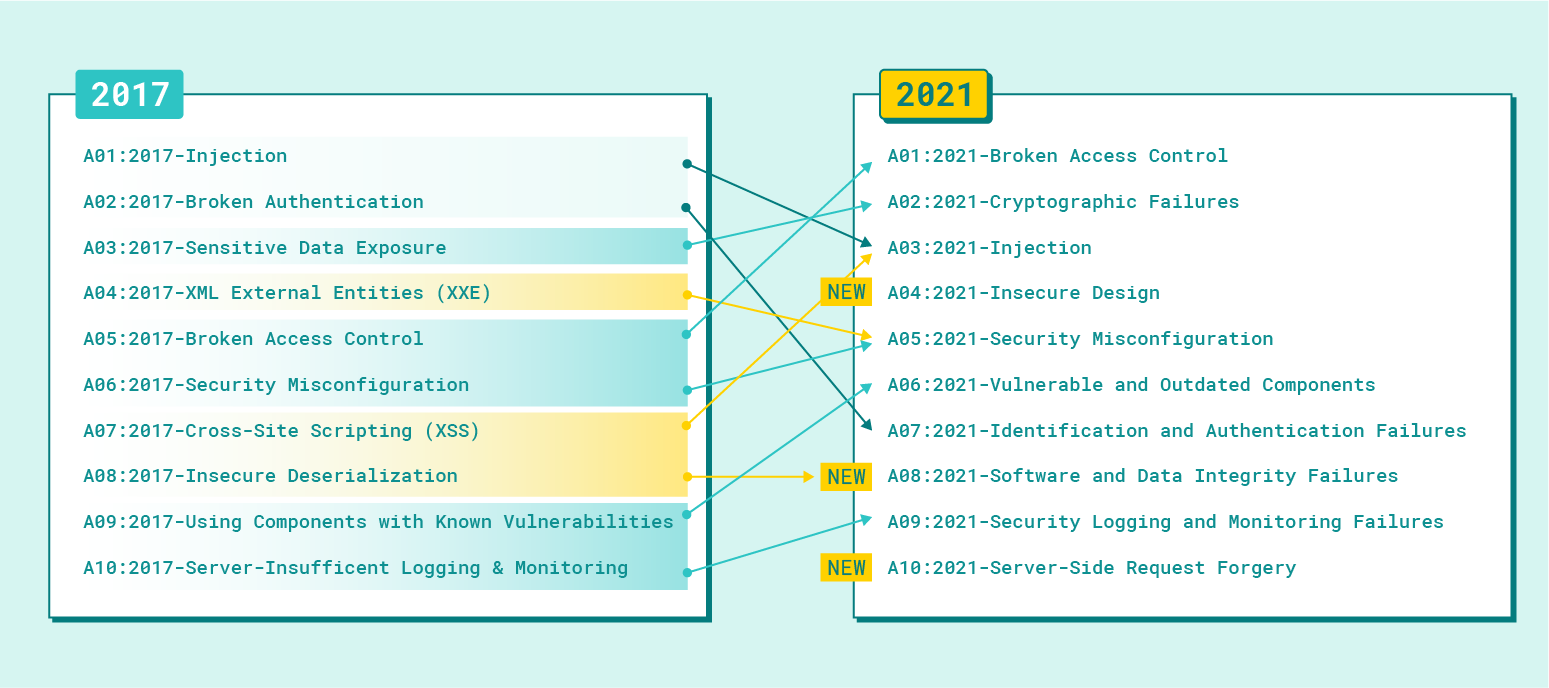

OWASP Top 10 jest standardowym dokumentem dotyczącym świadomości programistów i bezpieczeństwa aplikacji internetowych

Penetration Testing Execution Standard (PTES) – po zakończeniu testów, każdy z nich jest podsumowywany specjalnie przygotowanym raportem, w którym możemy znaleźć wyszczególnione podatności oraz informacje na temat ich naprawy.

Celem PTES jest zapewnienie wysokiej jakości wytycznych, które pomogą podnieść poprzeczkę jakości testów penetracyjnych.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W zależności od rodzaju testowanego systemu, aplikacji rodzaje podatności mogą się różnić. O bezpieczeństwo samych aplikacji warto zadbać już od pierwszych etapów wytwarzania oprogramowania, a nie dopiero w momencie, gdy jest ono już “dojrzałe”. Istnieje bowiem szansa, że oprogramowanie ze względu na podatności nie będzie mogło zostać upublicznione w założonym terminie, co może wiązać się z różnymi negatywnymi skutkami.

Jednak, aby móc odpowiednio zabezpieczyć nasze aplikacje, warto wiedzieć, z jakimi podatnościami musimy sobie poradzić. Poniżej zostało przedstawione kilka najczęstszych podatności w aplikacjach webowych.

Oczywiście powyższe podatności to tylko część tego z czym muszą się zmierzyć programiści bowiem lista podatności jest wiele, wiele dłuższa…

Testy penetracyjne nastawione są na znalezienie jak największej ilości podatności we wskazanych np. aplikacjach webowych. Pentester podczas takich testów trzyma się „sztywno” swojego zakresu, czyli konkretnej aplikacji, a znalezionych błędów nie łączy w tzw. łańcuchy ataków (ang. cyber kill-chain), za pomocą których można by było przejąć wrażliwe dane.

Testy penetracyjne aplikacji webowych pozwalają więc sprawdzić, czy dana aplikacja webowa jest bezpieczna, jednak nie pozwalają określić czy dana organizacja jest przygotowana na realne cyberzagrożenia ze strony hakerów. Rozwiązaniem tego problemu są testy Red Teamowe.

Testy Red Teamowe różnią się od tych penetracyjnych pod wieloma względami, a przede wszystkim:

Nie ograniczają się tylko i wyłącznie do użytej technologii. Testy dotyczą również czynnika ludzkiego czy bezpieczeństwa fizycznego.

Nie polegają na znalezieniu jak największej ilości podatności, tylko na znalezieniu najskuteczniejszej metody do przełamania zabezpieczeń danej organizacji.

Nie są ograniczone do wskazanej aplikacji webowej.

Można więc podsumować różnice między nimi tak: testy penetracyjne sieci są dobrym rozwiązaniem, jeśli chodzi o znalezienie jak największej ilości słabych punktów w danym systemie, które należy poprawić, a testy red teamowe są idealnym rozwiązaniem, jeśli chodzi o gotowość firmy na ataki hakerskie.

| PENETRATION TESTING | RED TEAMING |

|---|---|

| Jest to część skupiająca się na wykorzystaniu określonych podatności systemu. | Jest to rama do oceny poziomu bezpieczeństwa organizacji. |

| Zespół IT jest świadomy przeprowadzanego testu i bierze w nim udział. | Tylko Kadra Zarządzająca wie o przeprowadzanych testach. |

| Mały, ukierunkowany atak. | Naśladuje sytuację z prawdziwego zdarzenia. |

| Wykorzystanie komercyjnych narzędzi do pentestów. | Może dojść fizycznej próby testowanych zapezpieczeń. |

Tak jak w poprzednich artykułach z serii CyberLabs – wszystko co musisz wiedzieć o cyberbezpieczeństwie poniżej znajdziesz kilka dobrych rad, które pozwolą na zwiększenie poziomu cyberbezpieczeństwa w Twojej organizacji:

Stay secure! 👾

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A. (prowadząca projekt EmailLabs), pomyślnie zakończyła proces certyfikacji ISO 22301, dołączając tym samym do grona organizacji spełniających najwyższe standardy zarządzania ciągłością działania. Certyfikat...

GDPR, Zgodność i bezpieczeństwo

EmailLabs, jako część grupy Vercom, z dumą ogłasza, że w pełni angażuje się w dostosowanie swoich usług ICT do najnowszych standardów cyberbezpieczeństwa. W odpowiedzi na dynamicznie zmieniające się przepisy,...

Z przyjemnością informujemy, że MessageFlow, produkt z grupy Vercom S.A., uzyskał prestiżowy Certyfikat CSA (Certified Senders Alliance). To wyróżnienie nie tylko podkreśla najwyższą jakość oferowanych przez nas usług, ale...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

IT & Tech, Pytania i odpowiedzi

Kiedy wiadomość e-mail wędruje od nadawcy do odbiorcy, przechodzi przez kilka kluczowych elementów infrastruktury e-mailowej. W centrum tej drogi znajduje się Mail Transfer Agent (MTA) – fundament odpowiedzialny za...

Dostarczalność email, Pytania i odpowiedzi, Wymagania Gmail & Yahoo

Świat email marketingu jest w ciągłym ruchu, a czołowi dostawcy usług pocztowych – Gmail, Yahoo, Microsoft oraz Apple – regularnie aktualizują swoje wytyczne dla nadawców. W ostatnich latach, a...

Gmail, Wymagania Gmail & Yahoo

Być może w ostatnich dniach Twoją uwagę przykuła nowa pozycja w bocznym menu Gmaila – zakładka „Zarządzaj subskrypcjami”, często oznaczona niebieską kropką powiadomienia. Choć Google zapowiedziało to rozwiązanie globalnie...

IT & Tech, Pytania i odpowiedzi

Efektywna komunikacja e‑mailowa to nie tylko wysyłanie wiadomości e-mail – to również integracja z systemami i aplikacjami biznesowymi. Email API (Application Programming Interfaces) stanowi pomost między Twoimi aplikacjami a...

Nowości, Wymagania Gmail & Yahoo, Yahoogle

Rok 2024 przyniósł fundamentalne zmiany w e-mail marketingu, wprowadzając nowe, rygorystyczne wymagania dla nadawców. Od 1 lutego 2024 r. Google i Yahoo egzekwują zasady dotykające głównie nadawców masowych (powyżej...

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...