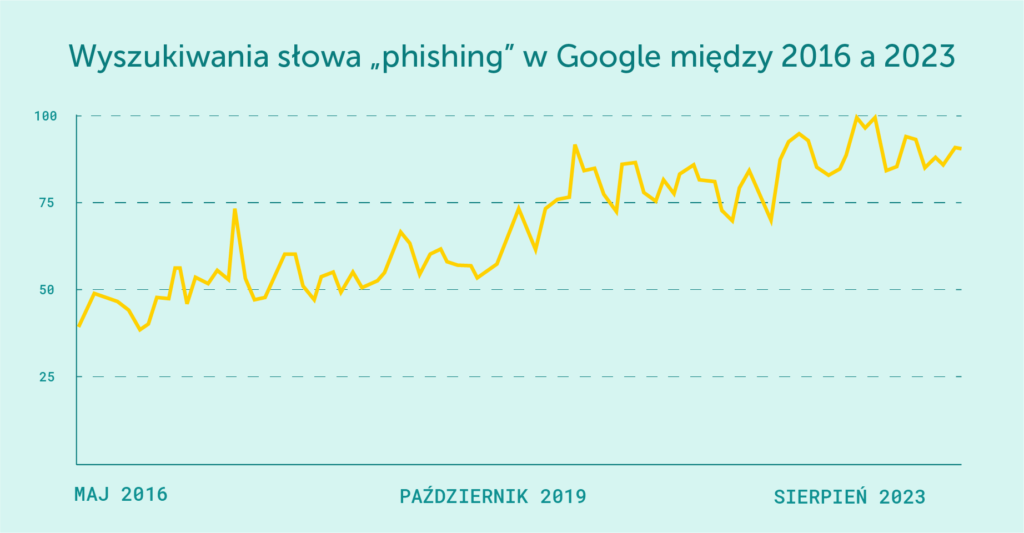

To, że z roku na rok kampanii phishingowych jest coraz więcej i że ten trend będzie tylko rósł, raczej nikogo nie zdziwi. Wkrótce, może stać się to najpoważniejszym problemem w kwestii cyberbezpieczeństwa. Jest to poniekąd spowodowane tym, że w dzisiejszych czasach większość naszych spraw możemy załatwić przez internet, np. robiąc zakupy online.

Finalnie zostawiamy na różnych portalach wiele naszych danych osobowych czy informacji na temat życia prywatnego. Przeglądając darknet możemy natrafić na wiele źródeł, w których sprzedawane są bądź nawet “rozdawane” za darmo zdjęcia dowodów osobistych czy innych dokumentów, które przechowujemy na naszych skrzynkach pocztowych.

Źródło: Google Trends

Nic więc dziwnego że cyberprzestępcy podszywając się np. pod wzbudzających zaufanie potencjalnych partnerów biznesowych, wysyłają wiele wiadomości które próbują dostać się do naszych poufnych informacji czy zainfekować nasze komputery oraz telefony złośliwym oprogramowaniem.

O ile większe firmy mogą sobie pozwolić na bardziej zaawansowane systemy bezpieczeństwa na masową skalę czy zespoły SOC (Security Operations Center czyli zespół odpowiedzialny za monitorowanie i analizę bezpieczeństwa organizacji) to już mniejsze firmy czy firmy, które dopiero powstają, nie mogą sobie pozwolić na takie “ułatwienia”.

Po części z tego powodu powstał ten artykuł mający na celu przedstawienie podstawowych zagadnień oraz metod, pozwalających każdemu na podstawową analizę wiadomości e-mail oraz załączników pod kątem ich złośliwości. Wiedza ta może uchronić nie jedną organizację przed nieautoryzowanym dostępem do jej systemów.

UWAGA: Przypadkowe uruchomienie złośliwych plików podczas analizy może nieść za sobą poważne konsekwencje. Poniższe porady jednak będą tak dobrane, aby jak najbardziej zminimalizować ryzyko infekcji.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W jednym z pierwszych artykułów w ramach serii CyberLabs opowiadałem szerzej o phishingu czyli o metodzie oszustwa, która polega na podszyciu pod zaufaną instytucję, urząd bądź osobę (np. bank, firmę kurierską czy osobę publiczną) w celu nakłonienia ofiary do wykonania czynności na korzyść atakującego np. podanie danych do logowania.

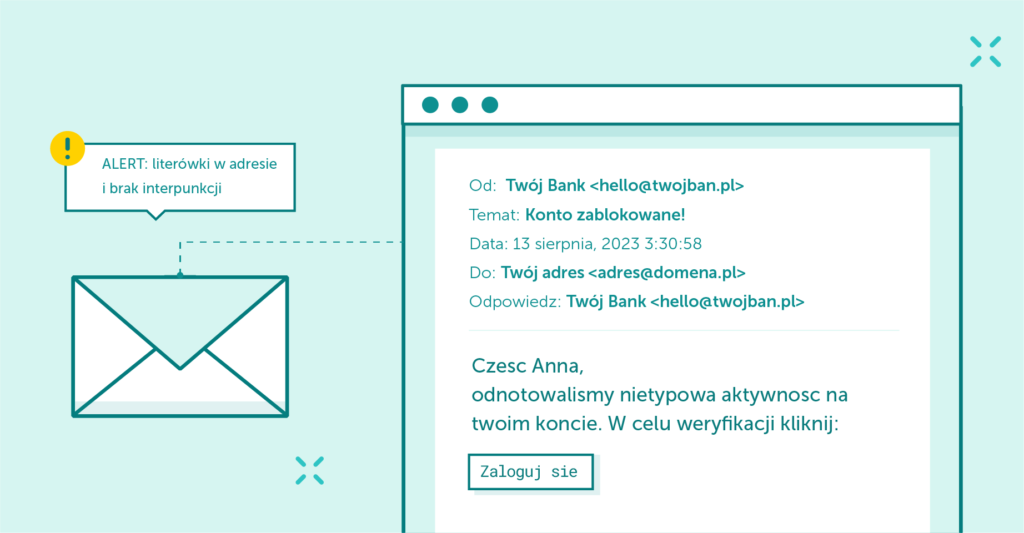

Sam mail phishingowy wykorzystując socjotechnikę czyli hackowanie ludzkich umysłów, może próbować wzbudzić w nas np. strach, a wszystko po to abyśmy pobrali i uruchomili oprogramowanie, które ukryte jest np. pod postacią “faktury”.

Wiadomość powyżej pozornie wygląda poprawnie. Jednak, nie posiada polskich znaków, nie ma zastosowanych znaków interpunkcyjnych oraz została wysłana z błędnego adresu e-mail.

Samych rodzajów phishingu jest kilka, może to być np. smishing czyli phishing poprzez SMS czy vishing, w którym to przestępca kontaktuje się ze swoją ofiarą telefonicznie i próbuje wyłudzić pewne dane.

Wspominając o vishingu warto wspomnieć, że w ostatnich tygodniach mogliśmy przeczytać wiele artykułów na temat ChatGPT czy ogólnopojętego AI, które są w stanie na podstawie próbki głosu podszyć się pod każdego rozmówcę. Można więc przedstawić tu sytuacje, w której ktoś podszywa się pod numer telefonu naszego szefa, a do tego brzmi całkiem jak on.

Jeśli się nad tym zastanowimy, dojdziemy do wniosku że za pomocą sztucznej inteligencji cyberataki, które są w nas ukierunkowane mogą wejść na nowy, bardziej niebezpieczny poziom…

Na pewno wielu z nas uważa ChatGPT od OpenAI za cudowne rozwiązanie, które może zrewolucjonizować niejeden rynek, między innymi dlatego, że posiada on swoje “zabezpieczenia”, które nie pozwalają sztucznej inteligencji na pisanie odpowiedzi na pytania, które proszą o coś niemoralnego czy nieetycznego.

Wpływ sztucznej inteligencji na bezpieczeństwo poczty e-mail

Jeśli mowa o ChatGPT to warto wspomnieć tu o tym, że jak każdy system i ten posiada pewne “podatności”. Pozwalają one na skonstruowanie wiadomości w taki sposób, aby sztuczna inteligencja odpowiedziała nam na każde pytanie czy prośby – również te mniej etyczne. Podatności te na bieżąco są “łatane”, jednak stale powstają nowe metody na obejście wspomnianych restrykcji.

W ten oto sposób możemy poprosić ChatGPT o odzyskiwanie haseł z hashy, możemy poprosić również o wygenerowanie kodu ransomware (co prawda nie jest to wysokiej jakości kod, jednak sama możliwość wygenerowania takiego kodu powinna nas chwilę zastanowić, chociażby pod kątem tego jak to może się rozwinąć w najbliższych latach) czy stworzenia fałszywych wiadomości, a nawet stworzenie strony.

W porównaniu do większości wiadomości phishingowych wysyłanych masowo, takie wiadomości nie posiadają błędów językowych czy nietypowej składni, która już sama w sobie wygląda podejrzanie. Są one łudząco podobne do prawdziwych komunikatów.

Poniżej możesz przekonać się jak wygląda taka wiadomość:

Oczwiście sama wiadomość tekstowa to nie wszystko, co trzeba przygotować przy e-mailac phishingowych. Jednak, aktualnie to właśnie na podstawie tekstu i jego składni określamy czy wiadomości sms czy e-mail są podejrzane czy nie.

Mam dla Ciebie dobrą wiadomość! Już zaraz poznasz nowe metody, które mogą uchronić Cię przed wieloma atakami phishingowymi.

Nagłówki wiadomości e-mail to sekcja wiadomości, które zawierają wiele informacji dotyczących e-maila takie jak: rzeczywisty adres nadawcy, adres odbiorcy czy informacje o zabezpieczeniach SPF/DKIM/DMARC.

Znajdziesz tam również pola “Return-Path” / “Reply-To” czy “X-Spam Status”, które przydadzą się nam do stwierdzenia czy e-mail jest podejrzany oraz czy został wysłany od oczekiwanego nadawcy.

Zanim jednak przejdziemy do analizowania nagłówków, musimy wiedzieć gdzie one się znajdują. Tu w zależności od klienta pocztowego, może się to nie co różnić. Zwykle sprowadza się to do otworzenia danej wiadomości, wybrania opcji “Więcej” a następnie opcji “Pokaż źródło / Pokaż orginał”.

Przykładowe nagłówki mogą wyglądać następująco:

Oczywiście poniższych kroków nie musisz wykonywać dla każdej wiadomości e-mail. Możesz je jednak wykonać, jeśli otrzymasz e-mail, który z jakiegoś powodu wydał Ci się podejrzany np. mail, który zawiera dziwny link do zresetowania hasła, którego się nie spodziewasz lub jeśli twoje wątpliwości budzą inne elementy wiadomości.

Wiedząc, w którym miejscu znajdziemy nagłówki wiadomości, możemy zacząć ich interpretację. Przydatna w tym będzie z pewnością wiedza dotycząca tego co oznacza każdy nagłówek. Dlatego poniżej przygotowałem krótki przewodnik:

Przedstawione nagłówki to tylko mały ułamek wszystkich nagłówków, które możemy poddać analizie. Warto też wiedzieć, że niektóre skrzynki pocztowe posiadają własne nagłówki, których nie spotkamy gdzie indziej.

Przeglądanie nagłówków w “surowej” postaci może być dla niektórych lekko przytłaczające, warto więc znać narzędzia które pomagają w analizie nagłówków. Do takich narzędzi zalicza się m.in :

Do powyższych narzędzi wystarczy skopiować wszystkie nagłówki z wiadomości, tak aby faktycznie moglibyśmy otrzymać dla użytkownika raport.

Jak mogliśmy przeczytać we wcześniejszej części artykułu nagłówek Received wskazuje nam serwer, z którego została wysłana wiadomość. Wykorzystując tę wiedzę, za pomocą narzędzia Cisco Thalos możemy sprawdzić reputację serwera, z którego została wysłany dany e-mail.

Wystarczy, że na wspomnianej stronie wkleimy adres IP bądź adres domeny serwera, z której została wysłana wiadomość. W informacji zwrotnej otrzymamy informacje na temat reputacji serwera, tego czy serwer oznaczony jest jako podejrzany oraz czy wcześniej nie wysyłał np. spamu. Dodatkowo znajdziemy tam informację dotyczącą wolumenu wysyłanych wiadomości oraz informacji na temat samej domeny.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Sama analiza nagłówków może nam nie wystarczyć do tego, aby stwierdzić czy wiadomość, którą otrzymaliśmy jest złośliwa czy nie. W rzeczywistości najistotniejszym problemem może być to, że cyberprzestępca się przygotował i używa specjalnie przygotowanej infrastruktury, która nie znajduje się na żadnych blacklistach i nie jest oznaczona jako złośliwa.

Konstrukcja wiadomości może również budzić zaufanie poprzez poprawnie złożone zdania bez żadnych błędów językowych. Jeśli przestępca się przyłoży to wiadomość do złudzenia może przypominać oryginał. Do takich wiadomości zwykle załączony jest jakiś plik (o złośliwych plikach powiemy sobie nie co później) albo podejrzany link który będzie nas prowadził do witryny na której będziemy mieli podać nasze dane do logowania bądź link, który będzie prowadził do zewnętrznej strony, z której ma zostać pobrane nieodpowiednie oprogramowanie.

Naszym kolejnym punktem obrony jest więc zweryfikowanie czy dany link jest złośliwy czy nie i czy prowadzi do ataku na fałszywej stronie. Przestępcy bardzo często udoskonalają swoje metody ataku, dlatego warto wiedzieć jakich sztuczek używają.

Jedną z bardzo częstych praktyk wykorzystywanych przez przestępców, która ma za zadanie uśpić naszą czujność, jest używanie wiarygodnych stron, na których osadzane są złośliwe programy. To właśnie linki prowadzące do strony phishingowej bądź złośliwego oprogramowania mogą przekreślić udany atak. Jeśli adresy URL będą składać się z przypadkowych znaków alfanumerycznych, może to wzbudzić nasze podejrzenia.

Linki możemy uznać za podejrzane jeśli posiadają przypadkowe znaki alfanumeryczne.

Z tego powodu do osadzania złośliwego oprogramowania czy tworzenia stron phishingowych wykorzystywane są znane nam wszystkim domeny np. Google Drive, Dropbox, Slack-Files, Discord i wiele innych. Pełną listę wykorzystywanych domen możecie znaleźć pod tym adresem.

Klikanie w link i np. pobieranie złośliwych plików może nieść za sobą poważne konsekwencje, dlatego odradzam to wszystkim, którzy nie są pewni co robią. Jednak na podstawie linku, który posiadamy (jesteśmy w stanie go poprostu skopiować) możemy wykonać podstawową analizę. Poniżej przedstawiam kilka narzędzi które mogą się nam do tego przydać:

Podobnych stron jest dużo więcej, jednak do podstawowej analizy na pewno wystarczą wspomiane przykłady. W kolejnej części artykułu pokrótce przedstawię narzędzia do analizy plików, które również można wykorzystać w analizie linków.

Czasem zdarzyć się może tak, że w wiadomości email nie znajdziemy żadnego linku. Jedynie co będziemy mogli dostrzec to załącznik np. rzekoma faktura. Jeśli sama wiadomość i cały atak został dopracowany, możemy bez wahania pobrać załącznik i go otworzyć. Tu jednak powinna zapalić się nam lampka gdyż nie wszystko jest tym na co wygląda i powinniśmy to mieć zawsze z tyłu głowy.

Na przestrzeni lat postacie złośliwych plików zmieniały się. Mogliśmy usłyszeć o atakach wykorzystujących pliki z pakietu Office posiadające złośliwe makro. Tu jednak po pewnym czasie Microsoft ogłosił, że makra domyślnie są wyłączone. Przestępcy więc zaczeli rozsyłać załączniki powiązane z programem OneNote, które to posiadają np. motyw faktury z przyciskiem, który po kliknięciu zacznie wykonywać złośliwe działania.

Można się również spotkać z próbami wysyłania plików z podwójnym rozszerzeniem np. faktura.pdf.exe (gdzie fałszywe rozszerzenie .pdf to tylko część nazwy pliku). Inną metodą jest wysyłanie archiwów plików np. .zip, .iso często też zabezpieczone hasłem, które zawierają w sobie złośliwe pliki. Oczywiście o sposobach wykorzystywanych przez przestępców do ukrywania złośliwego oprogramowania i metodach jego rozsyłania można pisać całe książki.

W tej części artykułu chciałbym przedstawić kolejne programy, które pozwolą nam dodatkowo stwierdzić czy dany plik nie jest złośliwy. Oczywiście pierwszą linią obrony jest nasz antywirus, który powinien sobie poradzić z większością “masowych” ataków. Pamiętajmy więc żeby zawsze mieć uruchomione i zaktualizowane oprogramowanie antywirusowe.

Jeśli sam antywirus nic nie wykryje, możemy dodatkowo posłużyć się następującymi oprogramowaniami online:

Do powyższych narzędzi należy dodać wspominany wcześniej Virustotal.

Na koniec tej części chciałbym zwrócić uwagę że przedstawione działania są tylko podstawowymi i nie zastąpią one zaawansowanej analizy wykorzystywanej przez odpowiednie zespoły. Mam jednak nadzieję, że przedstawione sposoby chociaż w małym stopniu pozwolą podnieść Twoje bezpieczeństwo.

Pamiętaj, że każdą wiadomość czy stronę internetową wyłudzającą informacje możesz zgłosić. Jeśli jesteś użytkownikiem poczty Gmail możesz to zrobić bezpośrednio ze swojej skrzynki odbiorczej. Wystarczy, że po otworzeniu podejrzanej wiadomości rozwiniesz “więcej opcji”, a następnie naciśniesz: “Zgłoś Spam” bądź “Zgłoś próbę wyłudzenia informacji”. Jeśli jednak korzystasz z innych dostawców poczty – nic straconego. Za pomocą ogólnodostępnych narzędzi, możesz zgłosić próbę oszustwa, należą do nich m.in:

Dzięki temu, że zgłosisz taki incydent przyczynisz się w pewnym stopniu do zwiększenia bezpieczeństwa w cyberprzestrzeni! Pamiętajmy, że hakerzy mogą zaatakować każdego i nie jest to problem tylko dużych firm. Myślenie o tym w taki sposób może nas doprowadzić do niemiłych sytuacji, dlatego jeśli nie dbasz odpowiednio o swoje bezpieczeństwo, zacznij to robić od dziś!

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Na koniec jeszcze raz przypomnę, że przypadkowe kliknięcie w złośliwy plik, podczas próby analizy może nieść za sobą poważne konsekwencje!

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A., prowadząca projekt EmailLabs, pomyślnie przeszła audyt zgodności z najnowszymi standardami ISO/IEC 27001:2022 oraz ISO/IEC 27018:2019. Potwierdzono, że nasz System Zarządzania spełnia wszelkie...

Dobre praktyki, Gmail, Yahoogle

Gmail zapowiada, że od 1 lutego 2024 wysyłający wiadomości email do swoich klientów będą musieli liczyć się ze sporymi zmianami w zakresie wymagań, jakie należy spełniać, aby cieszyć się...

To, że z roku na rok kampanii phishingowych jest coraz więcej i że ten trend będzie tylko rósł, raczej nikogo nie zdziwi. Wkrótce, może stać się to najpoważniejszym problemem...

Spośród wszystkich rzeczy, które mogą pójść źle podczas wysyłania e-maili marketingowych i transakcyjnych, trafienie do SPAMu jest prawdopodobnie najbardziej kłopotliwe – i łatwo zrozumieć, dlaczego. W końcu zależy nam...

DMARC, czyli Domain-based Message Authentication, Reporting, and Conformance jest protokołem uwierzytelniania, zasad i raportowania poczty elektronicznej. Jego zadaniem jest ochrona przed atakami phishingowymi i pomoc w zwalczaniu innych prób...

Wraz z pojawieniem się pandemii Covid-19, wiele marek zostało postawionych przed sporym wyzwaniem aby w krótkim czasie przystosować się do zmienionej rzeczywistości oraz nowego podejścia konsumentów i zreorganizować...

Czy masz dość sytuacji, w której Twoje e-maile są blokowane przez Gmail? Zastanawiasz się, co powoduje ten problem i jak go rozwiązać? W tym artykule omówimy najczęstsze przyczyny blokowania...

Załączanie folderu do wiadomości e-mail może na pierwszy rzut oka wydawać się skomplikowane, zwłaszcza jeśli próbujesz wysłać wiele plików, duże materiały wideo lub całą dokumentację projektu do współpracownika albo...

W dynamicznie zmieniającym się cyfrowym świecie, Google zapowiedziało ekscytujące zmiany w kartach podsumowań Gmaila. Aktualizacja, która ruszyła w październiku 2024 roku, ma na celu poprawę doświadczeń użytkowników i usprawnienie...

Czy masz dość sytuacji, w której Twoje e-maile są blokowane przez Gmail? Zastanawiasz się, co powoduje ten problem i jak go rozwiązać? W tym artykule omówimy najczęstsze przyczyny blokowania...

Załączanie folderu do wiadomości e-mail może na pierwszy rzut oka wydawać się skomplikowane, zwłaszcza jeśli próbujesz wysłać wiele plików, duże materiały wideo lub całą dokumentację projektu do współpracownika albo...

W dynamicznie zmieniającym się cyfrowym świecie, Google zapowiedziało ekscytujące zmiany w kartach podsumowań Gmaila. Aktualizacja, która ruszyła w październiku 2024 roku, ma na celu poprawę doświadczeń użytkowników i usprawnienie...

Wchodząc w świat szeroko pojętej komunikacji mailowej, zapoznajesz się z wieloma pojęciami, które na pierwszy rzut oka wydają się proste i intuicyjne. Inne z nich natomiast mogą przysporzyć nie...

Best practices, Dostarczalność email

W dzisiejszej cyfrowej rzeczywistości e-mail stanowi kluczowy element komunikacji, zarówno w życiu prywatnym, jak i zawodowym. Wysyłamy za jego pośrednictwem istotne wiadomości, dokumenty oraz aktualizacje. Co jednak zrobić, gdy...

Best practices, Dobre praktyki

Masz trudności z poprawą dostarczalności i zaangażowania w kampaniach e-mail marketingowych? Wykorzystanie subdomen w adresach e-mail może być skutecznym rozwiązaniem. Stosowanie subdomen umożliwia ochronę głównej domeny oraz efektywne zarządzanie...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A., prowadząca projekt EmailLabs, pomyślnie przeszła audyt zgodności z najnowszymi standardami ISO/IEC 27001:2022 oraz ISO/IEC 27018:2019. Potwierdzono, że nasz System Zarządzania spełnia wszelkie...

Czym jest darknet? Otoczony przez wiele lat tajemnicą i nierzadko okrzyknięty mrocznymi mianami, darknet jest obszarem internetu, który u niejednej osoby wzbudza ciekawość, fascynacje a także strach. Ta “niewidoczna” część...

Kilka tygodni temu w Vercom rozpoczęliśmy proces wdrażania postanowień dyrektywy NIS2 i przygotowanie do wdrożenia wymagań wynikających z Rozporządzenia w sprawie operacyjnej odporności cyfrowej DORA. Jakie Korzyści Niosą ze...