Socjotechnika, czy mówiąc inaczej inżynieria społeczna to każde działanie wpływające na inną osobę w celu nakłonienia jej do podjęcia pewnych działań, które mogą być niezgodne z osobistym interesem tej osoby. Często możemy spotkać się ze stwierdzeniem, że socjotechniką posługują się głównie różnej maści przestępcy, aby podszyć się pod jakąś osobę, wyłudzić pewne informacje bądź zmanipulować drugą osobą tak aby wykonała konkretne czynności. Jednak inżynieria społeczna towarzyszy nam praktycznie codziennie.

Możesz teraz pomyśleć: “Ale jak to?” jednak jak się dobrze zastanowisz to odpowiedzi znajdziesz bardzo szybko.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Aby wyjaśnić wcześniejsze stwierdzenie mówiące, że inżynieria społeczna jest wykorzystywana przeciwko nam praktycznie codziennie, nie trzeba daleko szukać – weźmy np. popularne markety.

Czy kiedykolwiek zastanawiałeś się, dlaczego produkty codziennego użytku są rozłożone tak naprawdę po całym sklepie?

Zastosowanie tej prostej sztuczki wymusza na nas przejście przez praktycznie cały sklep (nawet robiąc małe zakupy) co może skutkować tym, że po drodze zobaczymy jeszcze X rzeczy, które weźmiemy pomimo, że nie mamy jej na liście.

Kolejnym przykładem socjotechniki wykorzystywanej przeciwko nam mogą być gazety, reklamy w których to promowany produkt jest zachwalany przez znane osoby, do których mamy pewne “zaufanie”. Postrzegamy takie osoby za pewien autorytet więc skoro znana osoba zachęca do kupienia pewnego przedmiotu, podświadomie potrzebujemy go również posiadać. Nieważne że praktycznie identyczny produkt może być nawet o połowę tańszy, to przecież produkt o którym usłyszeliśmy w TV musimy posiadać.

Socjotechnik stosuje te same metody przekonywania, których wszyscy używamy na co dzień. Odgrywamy role, próbujemy być wiarygodni, tworzymy wzajemne zobowiązania. Ale socjotechnik stosuje te metody w manipulacyjny, oszukańczy, wysoce nieetyczny sposób, często z niszczycielskim skutkiem.

Będąc więc nieświadomym tej manipulacji, która jest stosowana w naszym kierunku przez massmedia i inne podmioty jesteśmy tak naprawdę bezbronni. Jeśli więc staniemy się celem doświadczonego socjotechnika – przestępcy, skutki takiej manipulacji mogą być dla nas straszne. Zwłaszcza że te osoby znają od podszewki różne techniki manipulacji, które opierają na starannie przygotowanym rozpoznaniu swojego celu.

O ile manipulacja naszymi umysłami np. poprzez markety, nie jest bezpośrednio dla nas szkodliwa to wykorzystanie tego oręża przez cyberprzestępcę np. w bezpośredniej rozmowie (podczas próby fizycznego wtargnięcia do firmy) czy to poprzez wykorzystanie phishingu, smishingu może być i dla nas osobiście i dla dobra firmy bardzo “bolesnym” i kosztownym doświadczeniem.

Odpowiedź jest dość prosta: bo tak jest łatwiej.

Czynnik ludzki jest zwykle uznawany za najbardziej ryzykowny (przez swą dużą nieprzewidywalność) przy projektowaniu wszelkich systemów bezpieczeństwa, gdyż jak się okazuje, zawodzi najczęściej. Ludzie z natury podejmują decyzje szybko, pod wpływem intuicji, na podstawie właśnie napotkanych informacji, nawet jeśli te są niepełne lub wręcz fałszywe. Racjonalna ostrożność oraz rozważanie argumentów “za” i “przeciw” wymagają wysiłku, którego zwykle staramy się unikać. Jest to właściwość ewolucyjna, która pozwala nam zaoszczędzić czas i zasoby mózgu na rozwiązywanie najbardziej istotnych problemów życiowych.

Niestety intuicja, która pozwala nam tak szybko i automatycznie dokonywać wyborów jest poważnym zagrożeniem, jeśli stosujemy ją z wygody przy istotnych kwestiach związanych np. z pieniędzmi, bezpieczeństwem czy prywatnością.

Tak jak na początku każdego ataku tak i w tym przypadku atakujący musi się przygotować i zebrać możliwie jak najwięcej informacji na temat celu jak i ofiary czyli osoby, która umożliwi jego osiągnięcie. W przypadku ataków socjotechnicznych przydatne mogą być informacje o adresach mailowych, numerach telefonów, wewnętrznej strukturze organizacji, sieci wzajemnych powiązań czy prywatnego życia pracowników (tu wiele informacji mogą dostarczyć media społecznościowe).

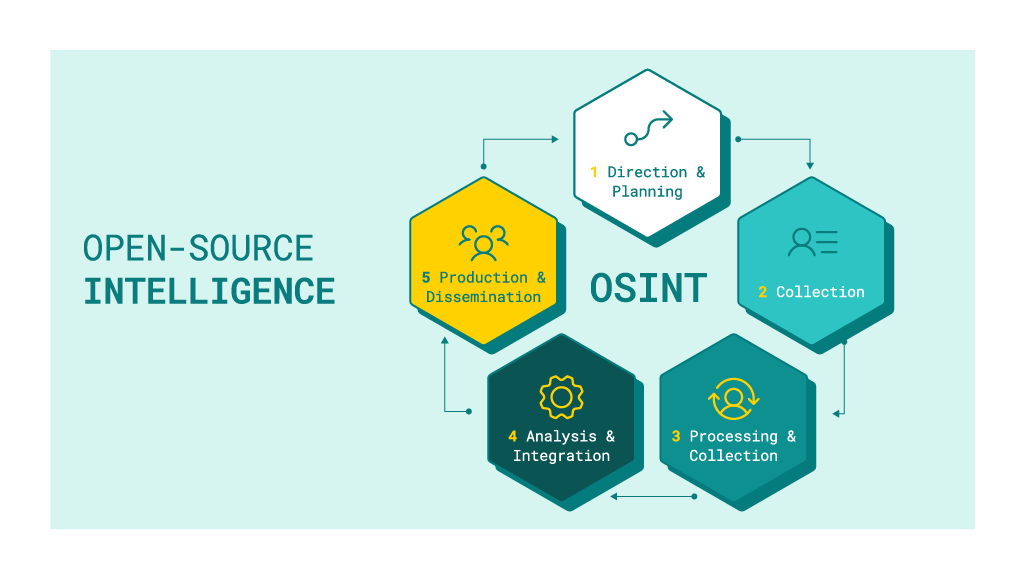

Te i wiele, wiele innych informacji możemy uzyskać za pomocą OSINTu (open-source intelligence) czyli białego wywiadu, który stanowi podstawę socjotechniki. Jest ona pewną kategorią wywiadu gospodarczego pozwalającą na gromadzenie różnych informacji z ogólnodostępnych źródeł.

Open-Source Intelligence

Oczywiście zwykłe przeczesywanie ogromnej liczby źródeł może być dość czasochłonne, dlatego z pomocą przychodzą nam różne serwisy, mechanizmy, narzędzia. Poniżej została przedstawiona krótka lista możliwości OSINTu:

Wyszukiwanie na podstawie twarzy – zdarzyć się może, że do sieci zostanie wpuszczone zdjęcie pracowników z np. imprezy integracyjnej. Jeśli takie zdjęcie będzie dostępne na popularnych mediach społecznościowych wystarczy przejrzeć komentarze czy tzw. “lajki”, aby spróbować określić tożsamość konkretnych pracowników a co za tym idzie, zdobyć o nich wiele informacji, które mogą zostać wykorzystane w atakach socjotechnicznych.

Co jeśli jednak zdjęcie jest dostępne na stronie firmowej gdzie nie możemy zastosować się do powyższego? W takim przypadku można użyć specjalnych wyszukiwarek, które na podstawie zdjęcia twarzy potrafią znaleźć strony/konta na których występuje ta sama bądź podobna osoba (trzeba pamiętać, że takie wyszukiwanie nie daje 100% poprawności wyszukiwania).

GHDB (Google Hacking DataBase) – GHDB można nazwać zaawansowanym wyszukiwaniem w Google. Za pomocą specjalnych zapytań możemy wyszukiwać publicznie dostępne informacje. Jakie to informacje? Zacząć można tu od paneli logowania, kopii zapasowych baz danych, poprzez pliki z hasłami czy “poufnymi” dokumentami w tzw. głębokim ukryciu. Oprócz tego cyberprzestępca może posłużyć się GHDB w celu wyszukiwania stron podatnych na konkretny błąd bezpieczeństwa.

Na temat OSINTu tworzone są całe książki, więc jeśli ta tematyka Cię zaciekawiła, na pewno znajdziesz coś wartego uwagi. Tak naprawdę za pomocą OSINTu możemy w bardzo dokładny sposób sprofilować wytypowane osoby i dowiedzieć się o nich na wiele rzeczy czy to informacji związanych z pracą czy na temat życia osobistego. Bez wątpienia wszystkie te informacje zdobyte w przedstawiony czy inny sposób socjotechnik będzie mógł obrócić przeciwko nam.

Coraz większe ilości informacji online są wykorzystywane do gromadzenia i analizy danych, ponadto państwa zachodnie borykają się z niedoborem analityków danych w połączeniu z rosnącym zapotrzebowaniem na militarną AI. Nauka o danych w sektorach rządowych zazwyczaj zajmuje się bardziej złożonymi projektami, opracowując narzędzia wspierające analityków niskiego szczebla na intuicyjnych systemach. Zespoły wywiadowcze muszą zmierzyć się z wyzwaniem, jakim jest brak dostępu do najnowszych źródeł internetowych.

Coraz częściej przedsiębiorstwa przekształcają swoje strategie biznesowe, tak aby objąć cyfryzację. Technologia ta korzystnie wpływa na poprawę doświadczeń klientów, produktywność i zarządzanie zasobami. Ale w tym samym duchu, przyjęcie technologii zwiększa możliwości kompromisów.

To samo dotyczy niemal wszystkich branż obecnych w sieci, czyli finansów, handlu detalicznego i transportu. Transformacja cyfrowa może mieć znaczący wpływ na bezpieczeństwo fizyczne, ponieważ przestępcy korzystają z bardziej anonimowego medium internetowego.

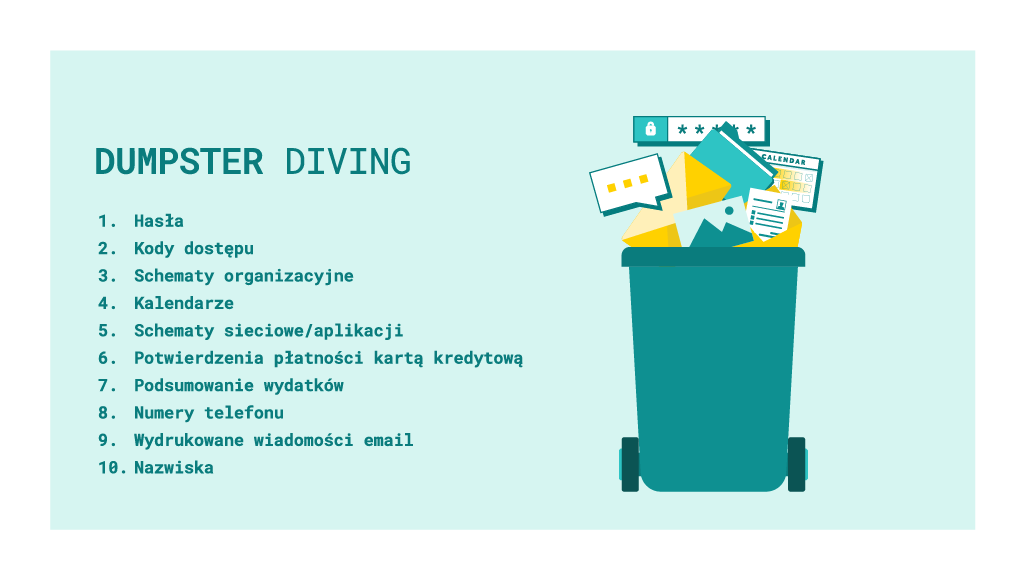

Dumpster Diving, który może być przetłumaczony jako “nurkowanie w śmietniku” to metoda stosowana przez różnych przestępców w celu zdobycia różnych informacji. Zwykle zainteresowanie pada na kontenery korporacyjne w których to często można znaleźć resztki dokumentów, na których można znaleźć imiona, nazwiska, numery telefonów, adresy e-mail, numery kont bankowych, loginy czy nawet hasła.

Warto więc być świadomym, że potencjalna zapisana kartka wyrzucona do śmietnika może być dla przestępcy źródłem wielu informacji, które później mogą zostać wykorzystane na niekorzyść firmy.

Dumpster diving jest dla atakującego sposobem na zdobycie informacji, które wykorzystuje do budowania zaufania.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Żeby móc się chronić przed pewnymi zagrożeniami musimy wiedzieć jak do nich dochodzi, co je powoduje, dlatego w tej części artykułu przyjrzymy się kilku zasadom, technikom, regułom które wykorzystują profesjonalni socjotechnicy.

Zasada wzajemności opiera się na założeniu, że ludzie zwykle chcą się odwdzięczyć za różne prezenty, przyjemności. Zwykle osoby które zostaną tak obdarowane (nawet jeśli prezent był niechciany) mają poczucie “niespłaconego długu”. Wykorzystując tą zasadę socjotechnik najpierw postara się odkryć co jego cel szczególnie sobie ceni aby później tą informację wykorzystać na niekorzyść celu. Dodatkowo ludzie są skłonni do wykonania pewnych działań po usłyszeniu np. komplementu (jest to pewnego rodzaju przyjemność o której pisałem wcześniej).

Zasada zobowiązania jest bardzo podobna do zasady wzajemności o której pisałem nieco wyżej. Zasada wzajemności polegała na poczuciu zadłużenia osobistego po otrzymaniu np. prywatnego prezentu czy innej przyjemności np. komplementu. Zobowiązanie jednak odnosi się do norm społecznych i oczekiwań, które są z nimi związane.

Przykładem wykorzystania tej zasady może być sytuacja w której socjotechnik chce przejść przez drzwi, które są zabezpieczone dostępem na kartę. Sytuacja ta mogłaby się potoczyć w taki sposób w którym to socjotechnik w porze wzmożonego ruchu spróbuje przejść przez drzwi z czymś ciężkim w dłoniach np. kartonem z dokumentami. Normy społeczne nakazują aby przytrzymać takiej osobie drzwi i ją wpuścić. Sytuacja może wydaje się być nagiętą jednak musicie uwierzyć, że takie sytuacje zdarzają się bardzo często, a to wszystko dlatego bo nie chcemy wyjść na osobę niegrzeczną.

Jest to dość prosta zasada która mówi o tym, że jeśli osoba mający istotny autorytet mówi coś bądź wykonuje jakieś czynności to zwykle ludzie traktują to bardzo poważnie. Prostym przykładem może być policjant, który każe się nam zatrzymać. Zapewne 99% czytelników wykonałoby to polecenie bez zastanowienia. Zwykle autorytet wiązany jest z osobami, które są pewne siebie i tak też wyglądają tj. osoby te posiadają wypiętą klatkę piersiową, mają podniesioną głowę a na twarzy raczej nie znajdziemy żadnych oznak strachu czy niepewności.

Dodatkowo autorytet często wywołuje w nas zaufanie, przez co nie wymagamy żadnego dowodu na to, aby potwierdzić, dlaczego właściwie mamy słuchać danej osoby. Co ważne, ten autorytet nie musi pochodzić bezpośrednio od nas, socjotechnik może tu wykorzystać np. fałszywą wiadomość SMS od kogoś wysoko postawionego w hierarchii firmy, w której to ktoś ponagla nas abyśmy dołączyli do ważnego spotkania.

Dowód społeczny jest metodą która pomaga nakłaniać inne osoby do wykonania czynności, na które nie mają ochoty. Metoda ta może być szerzej znana jako efekt owczego pędu. Zwykle kiedy jesteśmy czegoś niepewni, zmieszani zwracamy uwagę na to co robią inni aby zorientować się co my powinniśmy robić w danej sytuacji.

Przykładem tu może być winda. Jeśli wszyscy w windzie będą stać tyłem do wejścia za pewne Ty prędzej czy później też tak staniesz. Właśnie tak działa dowód społeczny. Socjotechnik może wykorzystać dowód społeczny w taki sposób, że wszystkie inne osoby wpisały się już na daną listę a Ty jeszcze nie. Oczywiście rzekoma lista będzie złośliwym oprogramowaniem.

Kiedyś przeczytałem zdanie: “Ludzie lubią ludzi, którzy lubią to co oni lubią. Lubią też tych, którzy ich lubią” które idealnie wyjaśnia tą zasadę. Ludzie którzy należą do jednego “plemienia” mają poczucie wzajemnej bliskości, znajomości co sprawiać może, że darzą się wzajemnym zaufaniem. Jednak żeby socjotechnik mógł wykorzystać tą regułę musi nawiązać ze wskazanym celem pewną relację.

Wszystko to dlatego, ponieważ uczucie sympatii musi być prawdziwe (jeśli będziemy udawać sympatię a druga osoba się zorientuje, możemy stracić możliwość na jej manipulację) dodatkowo prawdziwe sygnały niewerbalne grają tu olbrzymią rolę i mogą pomóc w wbudowaniu zaufania. Jeśli już zostanie zbudowana taka relacja, socjotechnik będzie mógł nas w prosty sposób zmanipulować do wykonania pewnych czynności. Na pewno zdarzyło Wam się chociaż raz wyświadczyć jakąś przysługę osobie, którą lubicie.

Oczywiście powyższe zasady, metody to jedynie część “arsenału” który zostanie wykorzystany przeciwko nam przez profesjonalnego socjotechnika. O ile podczas rozmów twarzą w twarz powyższe zasady są bardziej realne to już podczas np. ataku phishingowego może być nam ciężko wyobrazić sobie jak je można zastosować. Zwykle jednak w wiadomościach phishingowych cyberprzestępca próbuje w nas wywołać pewne emocje, np. strach (brak zapłaconej faktury skutkująca przestaniem dostarczania pewnej usługi), euforia (rzekoma duża wygrana na np. loterii) czy zawstydzenie (rzekomy wyciek prywatnych wiadomości).

Używaj specjalnych niszczarek do dokumentów– jeśli dokumenty zawierają poufne dane, istnieją specjalne firmy które zajmują się niszczeniem takich dokumentów. Pamiętajmy, że pocięte w paski dokumenty w dalszym ciągu można przeczytać! Zachowajmy więc rozwagę przy niszczeniu i wyrzucaniu dokumentów.

Uważaj co wrzucasz do Internetu – z pozoru zwykłe zdjęcie może być powodem wielu problemów (warto zwrócić uwagę na to czy gdzieś w tle zdjęcia nie widać dokumentów, uruchomionego komputera itp.)

Nie daj się ponieść emocjom raz zachowajmy zdrowy rozsądek podczas np. rozmów telefonicznych. Nie podawajmy więc poufnych informacji osobie, która podaje się za pracownika banku.

Stay Secure 👾

P.S. Widziałeś już ostatni CyberLabs #3 – Testy Penetracyjne – znajdź błędy przed cyberprzestępcą?

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A. (prowadząca projekt EmailLabs), pomyślnie zakończyła proces certyfikacji ISO 22301, dołączając tym samym do grona organizacji spełniających najwyższe standardy zarządzania ciągłością działania. Certyfikat...

GDPR, Zgodność i bezpieczeństwo

EmailLabs, jako część grupy Vercom, z dumą ogłasza, że w pełni angażuje się w dostosowanie swoich usług ICT do najnowszych standardów cyberbezpieczeństwa. W odpowiedzi na dynamicznie zmieniające się przepisy,...

Z przyjemnością informujemy, że MessageFlow, produkt z grupy Vercom S.A., uzyskał prestiżowy Certyfikat CSA (Certified Senders Alliance). To wyróżnienie nie tylko podkreśla najwyższą jakość oferowanych przez nas usług, ale...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

IT & Tech, Pytania i odpowiedzi

Kiedy wiadomość e-mail wędruje od nadawcy do odbiorcy, przechodzi przez kilka kluczowych elementów infrastruktury e-mailowej. W centrum tej drogi znajduje się Mail Transfer Agent (MTA) – fundament odpowiedzialny za...

Dostarczalność email, Pytania i odpowiedzi, Wymagania Gmail & Yahoo

Świat email marketingu jest w ciągłym ruchu, a czołowi dostawcy usług pocztowych – Gmail, Yahoo, Microsoft oraz Apple – regularnie aktualizują swoje wytyczne dla nadawców. W ostatnich latach, a...

Gmail, Wymagania Gmail & Yahoo

Być może w ostatnich dniach Twoją uwagę przykuła nowa pozycja w bocznym menu Gmaila – zakładka „Zarządzaj subskrypcjami”, często oznaczona niebieską kropką powiadomienia. Choć Google zapowiedziało to rozwiązanie globalnie...

IT & Tech, Pytania i odpowiedzi

Efektywna komunikacja e‑mailowa to nie tylko wysyłanie wiadomości e-mail – to również integracja z systemami i aplikacjami biznesowymi. Email API (Application Programming Interfaces) stanowi pomost między Twoimi aplikacjami a...

Nowości, Wymagania Gmail & Yahoo, Yahoogle

Rok 2024 przyniósł fundamentalne zmiany w e-mail marketingu, wprowadzając nowe, rygorystyczne wymagania dla nadawców. Od 1 lutego 2024 r. Google i Yahoo egzekwują zasady dotykające głównie nadawców masowych (powyżej...

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...