W obliczu dynamicznego rozwoju technologii oraz coraz bardziej zaawansowanych cyberzagrożeń, zadbanie o bezpieczeństwo sieci stało się niezwykle istotnym aspektem. Dziesiątki incydentów bezpieczeństwa, do których dochodzi każdego dnia, stanowią wyzwanie, przed którym nie ma ucieczki. Nie ma znaczenia, czy prowadzisz małą, czy dużą firmę – każdy z nas jest potencjalnym celem dla cyberprzestępców. Nawet osoby prywatne nie są pozbawione ryzyka, a ich dane mogą stać się łupem dla hakerów. W kontekście prowadzenia działalności gospodarczej często stoimy przed koniecznością spełniania różnorodnych wymagań i norm, które nakładają na nas obowiązek wprowadzenia skutecznych zabezpieczeń naszych systemów informatycznych.

Jednym z kluczowych kroków w zapewnieniu cyberbezpieczeństwa jest świadomość zagrożeń. Edukacja pracowników i użytkowników końcowych w zakresie zasad bezpieczeństwa może znacząco zmniejszyć ryzyko skutecznego ataku na firmową sieć.

Innym bardzo ważnym zadaniem jest przeprowadzenie regularnych testów penetracyjnych, w celu znalezienia jak największej ilości podatności, błędów konfiguracyjnych mogących lub mających wpływ na poufność, integralność oraz dostępność przetwarzanych danych. Jest to bardzo ważne, gdyż w ten sposób dbasz o cyberbezpieczeństwo swoich sieci, aplikacji, jak i danych klientów, które się w nich znajdują.

Trzeba jednak pamiętać, że w odróżnieniu od testów penetracyjnych nasze systemy będą atakowane dużo częściej (nawet codziennie), a czas, w którym wykryjemy próby potencjalnych ataków i podejmiemy odpowiednie działania, może być kluczowym dla bezpieczeństwa danych, jakie przetwarzamy.

Dlatego, żeby móc się nazywać “dojrzałą” i “świadomą” w kontekście cyberbezpieczeństwa firmą, powinniśmy stosować różne systemy bezpieczeństwa, które w czasie rzeczywistym dodatkowo będą dbać o naszą firmę. Wbrew publicznej opinii, nie trzeba płacić dużych sum. Swoją sieć zabezpieczysz,wykorzystując darmowe rozwiązania. Jednak zanim przyjrzymy się różnym możliwościom, warto wiedzieć, przed czym w ogóle chcemy się bronić.

Zanim jednak rozpoczniemy temat systemów bezpieczeństwa, które pomogą nam zabezpieczyć naszą sieć, warto wiedzieć, przed czym mamy się chronić. Zrozumienie różnych cyberzagrożeń pozwoli Ci lepiej wybrać środki, które wykorzystasz do zabezpieczenia swojej firmowej sieci.

Warto wiedzieć, że pierwszym krokiem powinna być analiza cyberzagrożeń i ryzyka z tym związanego, gdyż nie wszystkie opisane poniżej zagrożenia będą dotyczyć twojej organizacji.

Sama tematyka phishingu oraz jego odmian była poruszana w ramach serii CyberLabs niejednokrotnie. Sam phishing to metoda oszustwa, która polega, na podszyciu się pod zaufaną instytucję bądź osobę (np. bank, firmę kurierską czy osobę publiczną), w celu nakłonienia ofiary do wykonania czynności na korzyść atakującego np. podanie danych do logowania.

CyberLabs #1- Phishing czyli jedno z najbardziej popularnych cyberzagrożeń

W 2023 CERT Polska zarejestrował 41 423 incydentów związanych z phishingiem (co stanowi wzrost o ponad 61 % w porównaniu do roku ubiegłego.) Możemy się domyślać, że w raporcie za 2024 rok zobaczymy znacznie więcej zgłoszonych incydentów.

To jeden z typów złośliwego oprogramowania, które po infekcji naszej sieci blokuje różne systemy informatyczne poprzez zaszyfrowanie wybranych plików. W zamian za odzyskanie danych trzeba zapłacić często niemały okup na konto atakującego (warto pamiętać, że po zapłacie nie zawsze mamy gwarancję, że nasze dane zostaną odszyfrowane).

Często przed zaszyfrowaniem danych są one eksfiltrowane, przez co atakujący dodatkowo grozi upublicznieniem danych, jeśli nie zapłacimy w określonym czasie wspomnianego okupu. W ostatnim czasie można przeczytać wiele artykułów związanych z grupami ransomware, zwłaszcza z operacją Cronos wymierzoną przeciwko bardzo uciążliwej grupie LockBit.

Ataki ransomware na pewno pozostaną koszmarem nie jednej firmy, jednak przy dobrym zabezpieczeniu, wcale tak nie musi być – o tym w dalszej części artykułu.

Wiele ataków wycelowanych jest w aplikacje webowe. Taka aplikacja często ma dostęp do wielu komponentów znajdujących się wewnątrz sieci i jest idealnym miejscem, w którym atakujący zacznie szukać podatności takich jak SQLi, XSS, SSTI i wielu innych. Jeśli mu się to powiedzie, to już na tym etapie często atakujący ma dostęp do wielu poufnych danych. Ważnym elementem jest więc inwentaryzacja wszystkich środowisk, systemów zwłaszcza wystawionych do internetu oraz poddawanie ich okresowym testom penetracyjnym.

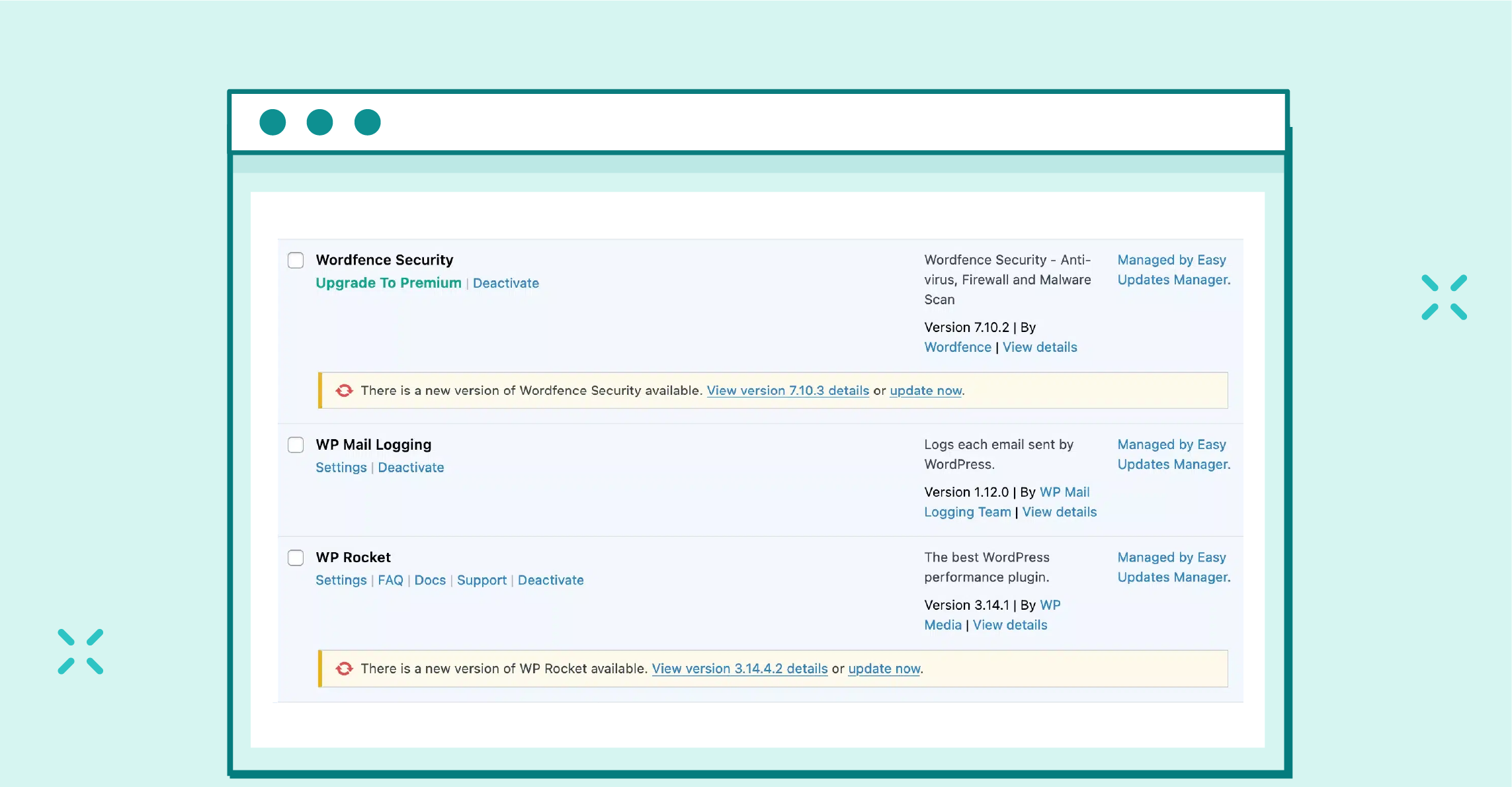

Podatności mogą również występować w oprogramowaniu trzecim (third party software), którego nie jesteśmy twórcami. Może to być podatność związana z CMS takim jak np. WordPress, może to być przestarzała wersja Apache. Warto więc aktualizować każdy element systemu, ponieważ jedno niedopatrzenie może nas słono kosztować. Warto też z wyprzedzeniem wiedzieć o tym, czy w internecie są już wykorzystywane exploity na konkretną podatność oraz, czy w ogóle oprogramowanie, którego używamy, jest na coś podatne (odpowiedzi na te pytania znajdziemy w dalszej części artykułu).

Brak aktualizacji wtyczek jest jak otwarte zaproszenie dla hakerów, dając im dostęp do Twojego WordPressa.

Często proste niedopatrzenia czy błędy mogą doprowadzić do ogromnych szkód, a przy okazji atakujący jest je w stanie dość łatwo namierzyć. Mowa tu o wszystkich miejscach, w których korzystamy z domyślnych loginów oraz haseł, ukrywamy backupy w “głębokim ukryciu”, zezwalamy na dostęp do paneli administracyjnych czy pozwalamy na zalogowanie się do SSH prostym hasłem.Wiele z tych podstawowych błędów można sprawdzić przez większość skanerów podatności, dlatego mając np. wystawioną usługę SSH na domyślnym porcie, jesteśmy bardziej narażeni na automatyczne skany, niż gdybyśmy tę usługę mieli na niestandardowym porcie.

To kolejny “niszczycielski” atak tuż obok ransomware. Distributed Denial of Service, czyli rozproszona odmowa dostępu do usługi to atak, który generuje bardzo duży ruch sieciowy, aby ostatecznie przeciążyć aplikację, serwer. Największe ataki mogą doprowadzić do całkowitego przeciążenia infrastruktury, czy skalowalnych usług.

Na pierwszy rzut oka, DDoS nie wydaje się aż tak groźny, jak np. ransomware. Trzeba jednak wziąć pod uwagę kary pieniężne związane z niewywiązaniem się z umów między firmą a klientami, czy też innymi stratami finansowymi wynikającymi z przestojów w działaniu firmowych systemów.

Podobnych ataków jest o wiele więcej i wchodząc w szczegóły tych ataków, musielibyśmy napisać o nich nie jedną książkę. Jednym wspólnym pytaniem dla tych czy innych ataków jest:

“Jak wykryć wcześniej ataki? Jakie systemy mogą nas powiadomić, kiedy atak dopiero się zaczyna i mamy jeszcze czas na reakcję, tak aby nie doszło do incydentu bezpieczeństwa?

Czy jesteśmy w stanie z wyprzedzeniem wiedzieć o nowych atakach, nowych typach złośliwego oprogramowania?”

Odpowiedź brzmi: Oczywiście!

Istnieje wiele systemów bezpieczeństwa, które nam w tym pomoże i zautomatyzuje większość działań.

Pytanie, na które warto jeszcze sobie odpowiedzieć to:

“Skoro istnieją systemy, które mogą pomóc nam wykrywać i przeciwdziałać atakom, dlaczego wiele firm ich nie posiada?”

Odpowiedzią może być fakt, że dużo systemów bezpieczeństwa wymaga drogich licencji, które później musi obsługiwać i utrzymywać wyszkolona kadra. Wiąże się to z kosztami, na które część firm nie może sobie pozwolić. Inną przyczyną może być fakt, że organizacje w natłoku różnych systemów, nie wiedzą jakie systemy dopasować do swoich wymagań.

Trzeba być świadomym, że brak jakiegokolwiek systemu bezpieczeństwa w dzisiejszych czasach jest bardzo złym podejściem i jak najszybciej należy się zastanowić nad jego wdrożeniem. Jednak nawet przy użyciu darmowych rozwiązań dalej musimy ponieść koszta związane z serwerami, na których będą działać wspomniane systemy. Dodatkowym kosztem może być kadra, która będzie zajmować się tą infrastrukturą bezpieczeństwa.

Czy w takim razie nie ma innego rozwiązania dla firm, które z jakichś powodów nie chcą tym wszystkim zarządzać?

Tak!

Rozwiązaniem może tu być model biznesowy o nazwie SOC as a Service. W dużym skrócie jest to usługa, która działa jako zewnętrzne, niezależne wsparcie w wykrywaniu i reagowaniu na zagrożenia, które są skierowane przeciwko nam.

Firmy, które świadczą usługę SOC as a Service, działają w trybie 24/7/365 i jest to na pewno dobre rozwiązanie, jeśli nie chcesz bądź nie możesz pozwolić sobie na własną infrastrukturę bezpieczeństwa. Pamiętaj, że w dzisiejszych czasach posiadanie takich systemów bezpieczeństwa świadczy również o dojrzałości naszej firmy w kwestii cyberbezpieczeństwa.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W dzisiejszych czasach nie jedną osobę może rozboleć głowa od natłoku różnych akronimów bezpieczeństwa. W wielu artykułach, newsletterach możemy przeczytać o SIEM, XDR, WTG, WAF, IPS, NIDS itp. Czym są właściwie te wszystkie skróty i co oznaczają?

O ile osoby związane z cyberbezpieczeństwem nie powinny mieć żadnych problemów, żeby rozszyfrować te akronimy, to już inne osoby mogą mieć problem. Poniżej wyjaśniamy więc kilka z takich akronimów bezpieczeństwa.

Wiedza ta pomoże Ci przy wyborze rozwiązań dla Twojej firmy – co ważne większość z przedstawionych rozwiązań dostępna jest w modelu Open Source i możesz je wykorzystać bez żadnych drogich licencji.

SIEM to nic innego jest “serce” systemów bezpieczeństwa znajdujących się w naszej infrastrukturze. To właśnie za pomocą SIEM’a operatorzy tego oprogramowania mają pełen wgląd, w to, co się dzieje w ich sieci, a co najważniejsze taki podgląd zapewniony jest w czasie rzeczywistym.

SIEM odpowiada głównie za gromadzenie różnych zdarzeń, które są generowane przez monitorowane hosty czy przez inne systemy bezpieczeństwa. To właśnie w SIEMie następuje dekodowanie zdarzeń (czyli wydobywanie z konkretnego loga pewnych informacji), a następnie wydobyte informacje są dopasowywane do wbudowanych, bądź własnych reguł bezpieczeństwa.

Jeśli wydobyte informacje znajdą dopasowanie do jakiejś polityki, następuje wygenerowanie odpowiedniego alertu ze zdefiniowanym wcześniej poziomie zagrożenia. Na podstawie takich alertów SIEM może podejmować kolejne decyzje np. wysłanie “prośby” o zablokowanie konkretnego adresu IP na firewallu.

Niektóre systemy SIEM oprócz typowych funkcjonalności posiadają inne możliwości, które pozwalają m.in. na przeprowadzanie skanów bezpieczeństwa hostów, na których zainstalowany jest agent czy zezwalają na aktywne działania na tych hostach w ramach odpowiedzi na atak.

Istnieją systemy, które oprócz SIEMem są również XDRem (czym jest XDR, można przeczytać w następnym podpunkcie). Przykładem takiego systemu jest Wazuh, który jest darmowym rozwiązaniem, jeśli zainstalujesz go na własnych serwerach.

EDR i XDR to systemy, które są bardzo do siebie zbliżone, jednak występują między nimi drobne różnice. EDR umożliwia działom bezpieczeństwa monitorować urządzenia końcowe pod kątem różnych anomalii w czasie rzeczywistym, a dodatkowo rejestruje każdą aktywność w systemie. Jeśli takie oprogramowanie wykryje złośliwą działalność jest w stanie uruchomić zautomatyzowane procesy, które mają na celu powstrzymania wykrytego zagrożenia.

Do takich działań można zaliczyć np. uruchomienie jakiegoś skryptu bądź pliku binarnego, a także całkowite odizolowanie od sieci. W przypadku XDR mamy do czynienia z niczym innym niż z rozszerzonym EDR’em. To rozszerzenie pozwala na wykrywanie, zbieranie oraz analizowanie logów także w sieci, chmurze i innych środowiskach. XDR automatycznie kolekcjonuje i analizuje dane, co pozwala na szybsze wykrywanie zagrożeń, w połączeniu z licznymi integracjami narzędzie to realnie zwiększa produktywność działów security.

| EDR |

XDR |

|---|---|

| Monitoruje poszczególne endpointy pod kątem cyberzagrożeń | Monitoruje endpointy, serwery, środowiska chmurowe i urządzenia sieciowe pod kątem cyberzagrożeń |

| Używa pojedynczego agenta dla każdego endpointa | Gromadzi dane z wielu produktów i technologii bezpieczeństwa |

| Wykorzystuje tradycyjne metody wykrywania cyberzagrożeń | Wykorzystuje zaawansowane metody, takie jak uczenie maszynowe i sztuczna inteligencja do wykrywania cyberzagrożeń |

| Jest łatwy w konfiguracji i zarządzaniu | Jest bardziej złożone w konfiguracji i zarządzaniu |

| Wiąże się z mniejszymi kosztami, niż XDR | Wiąże się z większymi kosztami, niż EDR |

| Badanie i reagowanie na zagrożenia może zająć czas | Ma na celu szybsze reagowanie dzięki możliwości gromadzenia i analizowania danych z wielu źródeł |

Warto tu dodać, że XDR nie jest ulepszonym systemem SIEM. Oczywiście XDR również pozwala na zbieranie i analizowanie różnych informacji podobnie do SIEM, jednak są to dwie osobne technologie. SIEM to bardziej analityczne narzędzie pozwalające gromadzić logi z wielu źródeł. Jest to jednak pasywne rozwiązanie.

Rozwiązania XDR uzupełniają SIEM o dynamiczną analizę, możliwość reagowania w czasie rzeczywistym czy Threat Intelligence. Wspominany już Wazuh nie tylko jest darmowym rozwiązaniem SIEM, ale także XDR, którym warto się zainteresować.

AV to system bezpieczeństwa, który powinien być jednym z podstawowych zabezpieczeń dbających o to, aby nasze urządzenia nie zostały zainfekowane złośliwym oprogramowaniem. Współczesne antywirusy to bardzo złożone systemy, które potrafią realizować wiele zadań – od sandboxingu (wykorzystanie sztucznej inteligencji do analizowania złośliwego oprogramowania), aż po funkcjonalności oprogramowania ATP (Advenced Threat Protection).

Po części prawdą jest stwierdzenie, że antywirus nie wykryje nowego złośliwego oprogramowania, ponieważ, istnieją złośliwe oprogramowania, które potrafią skutecznie „ominąć” oprogramowanie antywirusowe.

Trzeba jednak pamiętać, że większość złośliwego oprogramowania, które może do nas trafić będzie wygenerowane za pomocą znanych narzędzi, bądź będzie to mało wyrafinowany i lekko zmodyfikowany malware. Oczywiście bazy sygnatur różnego oprogramowania antywirusowego są regularnie aktualizowane, przez co nawet wspomniany malware, może być z łatwością “złapany”.

Przykładem zupełnie darmowego, ale bardzo skutecznego oprogramowania antywirusowego jest popularny Windows Defender. Pomimo różnych opinii na temat tego antywirusa w przeszłości, aktualnie jest to bardzo dobry antywirus, który potrafi wykryć nie jedno złośliwe oprogramowanie.

To zdecydowanie jedno z tych zabezpieczeń, o których warto wspomnieć w kontekście aplikacji webowych czy interfejsów API. Jeśli myślisz, że aplikacja webowa Twojej firmy nie jest skanowana / atakowana to jesteś w dużym błędzie. O ile ataki bądź skany nie muszą być ukierunkowane tylko na Twoją aplikację, to często strony te są skanowane przez automaty czy boty, które szukają stron narażonych na pewną podatność.

Może to być pierwszy krok przed kolejnym, już ukierunkowanym atakiem. Rozwiązania typu WAF skutecznie potrafią ochronić nasze strony przed popularnymi atakami, takimi, jaki Cross-site Scripting, SQL Injection, Path Traversal, Client Side Template Injection itp.

WAFy równie skutecznie potrafią wyłapać i zablokować skany katalogów, manipulacje nagłówkami czy np. połączenia z sieci TOR bądź innych adresów IP powiązanych z innymi atakami (listy takich adresów IP są publicznie dostępne np. na Githubie Firehol). W zależności od konfiguracji i użytego rozwiązania, złośliwy ruch możemy np. zablokować. Jeśli nie chcemy od razu blokować takiego ruchu możemy osobie wysyłającej te requesty wyświetlić captche.

Przykładem oczywiście w pełni darmowego WAF’a może być plugin ModSecurity, który możemy połączyć z Apache, Nginx oraz IIS. WAF ten posiada już wiele polityk (np. OWASP ModSecurity Core rule Set), które skutecznie wykrywają wiele ataków.

Co ciekawe WAF od firmy CloudFlare bazuje również na tych politykach, więc nie wydając ani grosza możemy korzystać przynajmniej z części takich samych polityk jak wspomniany gigant. Oczywiście nie stoi nic na przeszkodzie, byś rozwinął listę polityk o kilka własnych.

IPS i IDS to systemy bezpieczeństwa, które na podstawie analizy ruchu sieciowego wykrywają złośliwe aktywności oraz potrafią im skutecznie zapobiegać. Dzięki wczesnemu wykryciu niepożądanego ruchu zespoły bezpieczeństwa zawczasu mogą określić źródło, rodzaj czy cel ataku.

| IDS |

IPS |

|---|---|

| System oparty na sieci (NIDS) oraz na hostach (HIDS) | System oparty na sieci (NIPS) oraz na hostach (HIPS) |

| Pasywny w sieci | Działa w trybie inline (nie jest pasywny) |

| Nie może analizować zaszyfrowanego ruchu | Lepsza ochrona aplikacji |

| Centralne zarządzanie | Centralne zarządzanie |

| Lepsze wykrywanie ataków hakerskich | Idealny do blokowania ataków typu defacement |

| System alarmujący (reaktywny) | System blokujący (proaktywny) |

Rozwiązania klasy IPS/IDS dzieli się często ze względu na umiejscowienie oraz sposób działania. Można tu wyróżnić główne dwa rodzaje NIPS/HIPS oraz NIDS/HIDS, czyli Network/Host Intrusion Prevention/Detection System.

Wspomniane systemy bardzo dobrze sprawdzają się w wykrywaniu takich złośliwych aktywności jak: skanowanie portów, eksfiltracja danych, działania złośliwego oprogramowania, kopanie kryptowalut czy ataki DDoS. Oczywiście gama możliwości tego rodzaju oprogramowania jest dużo większa tak, samo, jak istnieją jego bardziej szczegółowe podziały.

Tak jak wiele innych rozwiązań security również IPS/IDS posiadają swoje darmowe odpowiedniki, które możemy wykorzystać w swoich organizacjach. Wśród nich znajduje się m.in Snort czy Suricata.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Często systemy, jak i zespoły bezpieczeństwa potrzebują dodatkowych informacji na temat nowych zagrożeń, nowych próbek złośliwego oprogramowania, czy chociażby informacji na temat adresów IP / domen, które mogą być powiązane z różnymi atakami. Dzięki tym informacjom organizacja jest w stanie zawczasu zasilić nowymi informacjami swoje systemy, a co za tym idzie z powodzeniem wykrywać stosunkowo nowe ataki czy inne złośliwe działania. System, który pozwala na takie zbieranie informacji to TI, czyli Threat Intelligence.

Oprogramowania tego typu są nieocenionym elementem systemów bezpieczeństwa, dzięki któremu inne systemy bezpieczeństwa takie jak IPS, IDS, EDR etc. mogą być zasilane w trybie ciągłym o nowe, przydatne informacje. Należy tu wspomnieć, że posiadanie systemów bezpieczeństwa to tylko pierwszy krok.

Kolejnym krokiem powinno być zapewnienie, aby wszystkie te systemy posiadały jak najobszerniejsze i jak najświeższe dane. Bez tego nasze systemy bezpieczeństwa nie będą spełniać swojej funkcji w 100%. W przypadku systemów Threat Intelligence istnieje tu również wiele darmowych rozwiązań. Do najbardziej znanych można zaliczyć, chociażby MISP oraz OpenCTI.

W przypadku platformy MISP skupia się ona głównie na zbieraniu informacji nt. IoC (Indicators of Compromise) oraz IoA (Indicators of Attack) czyli np. adresach IP, domenach powiązanych z atakami / panelami C2. Oprócz tego zbiera informacja o nowych podatnościach, exploitach czy hashach złośliwego oprogramowania.

Jeśli mowa o OpenCTI platforma ta głównie skupia się na monitorowaniu np. sieci TOR w celu śledzenia różnych grup, forów przestępczych w poszukiwaniu np. TTP tzn. taktyk, technik i procedur wykorzystywanych przez wspomniane grupy.

Co ciekawe oba omawiane rozwiązania, można ze sobą z powodzeniem łączyć. Oprócz tego systemy te posiadają ogromną liczbę integracji, które umożliwiają zbieranie dużych ilości danych. Możesz też dzięki temu rozbudować to rozwiązanie zależnie od Twoich potrzeb.

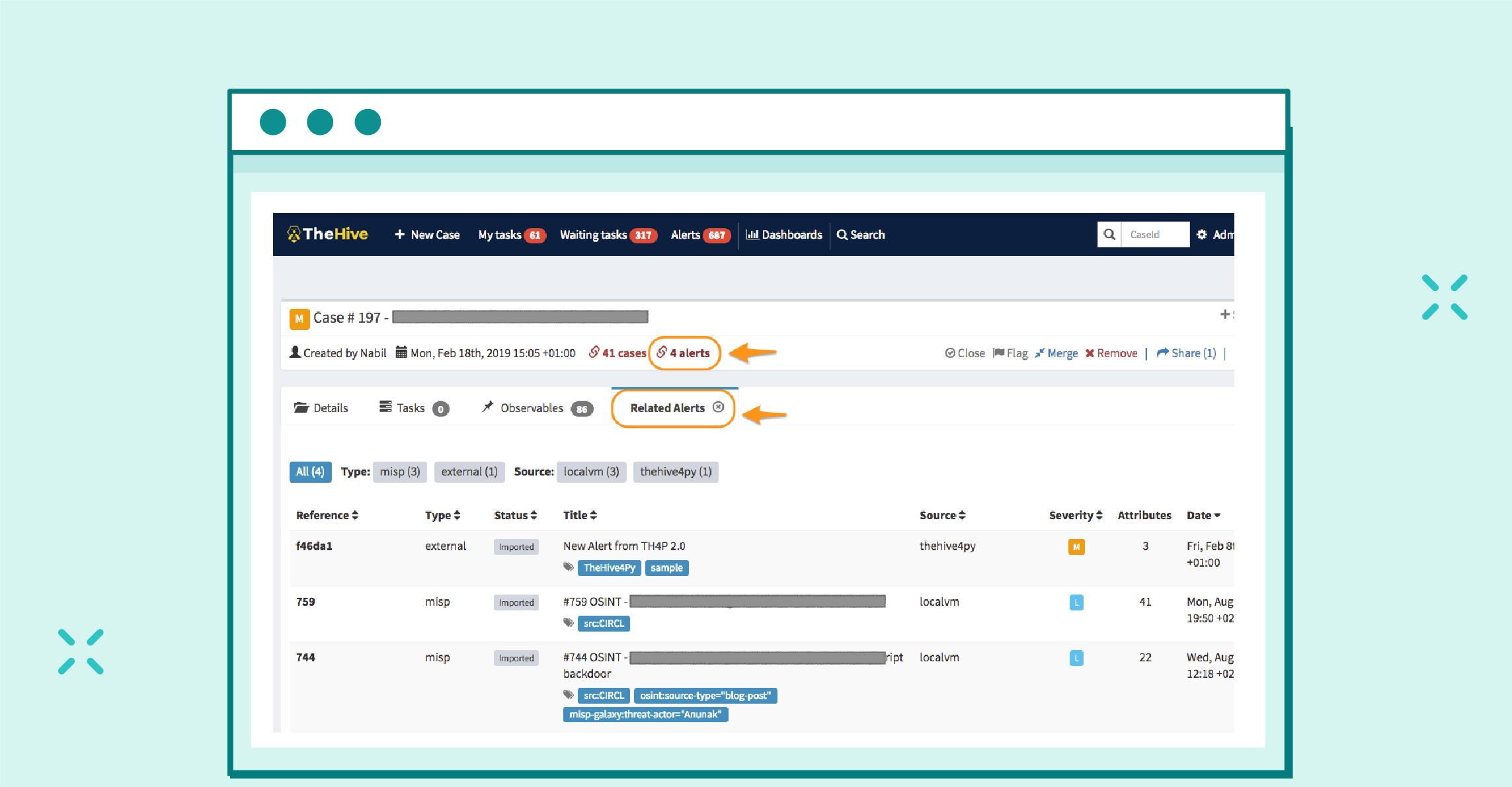

To jeden z tych systemów, którego, nie chcielibyśmy używać na co dzień, jednak w przypadku obsługi potwierdzonych bądź domniemanych incydentów, może być bardzo przydatnym systemem. Są one często wykorzystywane przez zespoły takie jak, SOC, CSIRT czy CERT.

Przykładem platformy Incident Response może być TheHive, którą z powodzeniem możemy zintegrować np. ze wspomnianym SIEM’em bądź z innymi systemami takimi jak systemy analizujące podejrzane wiadomości e-mail czy platformy Threat Intelligence.

Kluczowym punktem w budowaniu własnej infrastruktury systemów bezpieczeństwa jest zdecydowanie wykonanie analizy zagrożeń oraz dobre zdefiniowanie potrzeb, oraz możliwości danej organizacji. Pomimo tego, że każdy z wymienionych w tym artykule systemów posiada darmowe rozwiązania, to samo ich utrzymanie będzie wymagać odpowiednich zasobów sprzętowych, jak i kadrowych. Być może dobrym rozwiązaniem dla niektórych firm będzie skupienie się na zabezpieczeniu tylko swoich systemów, które są wystawione do internetu, a dla innych kluczowe będzie zabezpieczenie i odpowiednie monitorowanie komputerów pracowniczych.

Niezależnie od naszych potrzeb warto posiadać, chociaż niektóre z systemów bezpieczeństwa. Pamiętajmy, że zbyt wielka ilość i niepoprawne dobranie systemów może spowodować lawinę ilości logów, których nie będziemy w stanie przetworzyć, a co za tym idzie pomimo wielu systemów, nie będziemy w stanie skutecznie odpowiadać na różne ataki. Pamiętaj też, że istnieją firmy świadczące usługi SOC as a Service, które być może okażą się idealnym rozwiązaniem.

Niezależnie od naszego wyboru warto podjąć pierwszy krok w drodze do zbudowania naszej infrastruktury systemów bezpieczeństwa. Jest to bowiem krok, który pokaże dojrzałość Twojej organizacji w tematach cyberbezpieczeństwa, ale również pozwoli Ci znacząco zwiększyć bezpieczeństwo Twojej firmy, jak również wszystkich danych, które posiada.

▪️ Niezależnie od wielkości firmy, powinieneś zastanowić się nad wdrożeniem w Twoich sieciach systemów bezpieczeństwa. Każdy z nas może stać się celem cyberprzestępców, a posiadanie takich systemów wymagane jest przez wiele współczesnych norm i regulacji.

▪️ Jeśli nie możesz pozwolić sobie na wdrożenie i utrzymanie systemów bezpieczeństwa, które są self-hosted, warto zastanowić się nad usługą SOC as a Service.

▪️ Przeprowadź analizę zagrożeń i zdefiniuj punkty w Twoich sieciach / systemach, które mogą być narażone. W zależności od wyników oraz potrzeb będziesz mógł dobrać odpowiednie systemy bezpieczeństwa.

▪️ Jeśli masz zbyt wiele systemów bezpieczeństwa w stosunku do potrzeb Twojej organizacji i zdolności kadrowych, nadmiar logów może Cię przytłoczyć. Warto zatem pamiętać o konieczności ekstrakcji użytecznych informacji z tych systemów, co pomoże w wykrywaniu różnych ataków.

▪️ Monitoruj zagrożenia, które są aktualnie wykorzystywane przez cyberprzestępców. Świadomość zagrożeń pomaga się przed nimi ochronić.

Stay Secure! 👾

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...

GDPR, Zgodność i bezpieczeństwo

Z dumą informujemy, że firma Vercom S.A. (prowadząca projekt EmailLabs), pomyślnie zakończyła proces certyfikacji ISO 22301, dołączając tym samym do grona organizacji spełniających najwyższe standardy zarządzania ciągłością działania. Certyfikat...

GDPR, Zgodność i bezpieczeństwo

EmailLabs, jako część grupy Vercom, z dumą ogłasza, że w pełni angażuje się w dostosowanie swoich usług ICT do najnowszych standardów cyberbezpieczeństwa. W odpowiedzi na dynamicznie zmieniające się przepisy,...

Z przyjemnością informujemy, że MessageFlow, produkt z grupy Vercom S.A., uzyskał prestiżowy Certyfikat CSA (Certified Senders Alliance). To wyróżnienie nie tylko podkreśla najwyższą jakość oferowanych przez nas usług, ale...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

Dobre praktyki, Maile marketingowe, Maile transakcyjne

Masowa wysyłka e‑maili to kluczowy element strategii komunikacyjnej dla właścicieli firm, marketerów, programistów oraz menedżerów organizacji non-profit, którzy chcą skalować swój zasięg. Niezależnie od tego, czy informujesz o nowej...

Dobre praktyki, Pytania i odpowiedzi

Opinie klientów to paliwo napędzające rozwój biznesu, jednak ich skuteczne pozyskiwanie wymaga czegoś więcej niż tylko listy pytań. Ankiety wysyłane e-mailem to wciąż najprostszy i najbardziej bezpośredni sposób na...

Dobre praktyki, Pytania i odpowiedzi

Scalanie korespondencji (mail merge) łączy dokument szablonowy z danymi, aby tworzyć spersonalizowaną komunikację. Technika ta pozwala zaoszczędzić czas dzięki automatycznemu generowaniu indywidualnych listów, wiadomości e‑mail i etykiet — bez...

IT & Tech, Pytania i odpowiedzi

Kiedy wiadomość e-mail wędruje od nadawcy do odbiorcy, przechodzi przez kilka kluczowych elementów infrastruktury e-mailowej. W centrum tej drogi znajduje się Mail Transfer Agent (MTA) – fundament odpowiedzialny za...

Dostarczalność email, Pytania i odpowiedzi, Wymagania Gmail & Yahoo

Świat email marketingu jest w ciągłym ruchu, a czołowi dostawcy usług pocztowych – Gmail, Yahoo, Microsoft oraz Apple – regularnie aktualizują swoje wytyczne dla nadawców. W ostatnich latach, a...

Gmail, Wymagania Gmail & Yahoo

Być może w ostatnich dniach Twoją uwagę przykuła nowa pozycja w bocznym menu Gmaila – zakładka „Zarządzaj subskrypcjami”, często oznaczona niebieską kropką powiadomienia. Choć Google zapowiedziało to rozwiązanie globalnie...

IT & Tech, Pytania i odpowiedzi

Efektywna komunikacja e‑mailowa to nie tylko wysyłanie wiadomości e-mail – to również integracja z systemami i aplikacjami biznesowymi. Email API (Application Programming Interfaces) stanowi pomost między Twoimi aplikacjami a...

Nowości, Wymagania Gmail & Yahoo, Yahoogle

Rok 2024 przyniósł fundamentalne zmiany w e-mail marketingu, wprowadzając nowe, rygorystyczne wymagania dla nadawców. Od 1 lutego 2024 r. Google i Yahoo egzekwują zasady dotykające głównie nadawców masowych (powyżej...

Żyjemy w świecie, w którym Twoi klienci płynnie przełączają się między laptopem, smartfonem a tabletem. Poruszają się w złożonym ekosystemie cyfrowym – sprawdzają e-maile, korzystają z aplikacji mobilnych i...