Jeden z najgorszych scenariuszy, jaki może sobie wyobrazić niemalże każda firma to taki, w którym zostajemy zhakowani. W następstwach tego, własność intelektualna firmy, ogromna ilość danych klientów może zostać wykradziona i sprzedawana na darknetowych marketach.

Często do tego dochodzi oprogramowanie typu ransomware, które szyfruje całą naszą sieć, bądź jej jak największą część i “wymusza” na nas okup w zamian za rozszyfrowanie danych. Oprócz tego musimy się liczyć z różnymi karami związanymi z naruszeniem danych osobowych, a także z przynajmniej częściową utratą zaufania naszych klientów.

W takich sytuacjach warto mieć opracowany np. DRP (Disaster Recovery Plan), który jest składową BCP (Business Continuity Plan). Taki plan na pewno pomoże w dużym stopniu na jak najszybsze przywrócenie systemów do stanu używalności.

Jednak jak zaczyna się taki atak, jakie błędy musimy popełnić, aby przestępca mógł zrealizować swój plan? Na te i inne pytania znajdziesz odpowiedzi w dalszej części artykułu.

Każdy atak zaczyna się od rozpoznania celu, czyli rekonesansu. Sam rekonesans dzieli się na dwie metody.

Dobrze wykonany rekonesans pozwala atakującemu na zebranie wielu informacji na temat używanego oprogramowania / technologii w firmie (chociażby z ofert pracy), pozwala on również na znalezienie wielu systemów dostępnych z poziomu internetu (które mogą być dawno zapomniane przez firmy i które mogą stanowić realne zagrożenie).

To ile informacji “przekażemy” przestępcom podczas rekonesansu zależy w dużej mierze od nas. Żyjemy bowiem w czasach, w których praktycznie o każdym z nas można znaleźć wiele informacji na portalach społecznościowych, mogących przydać się w kolejnych fazach ataków.

Firmy bardzo często chcą zaznaczyć swoją obecność w mediach społecznościowych między innymi na LinkedIn. To właśnie na tym portalu możemy znaleźć informacje na temat pracowników firmy, technologii i nie tylko.

Przyjmijmy, że celem atakującego jest pewna firma.

Pierwsze co może zrobić przestępca to odwiedzić profil firmy na wspomnianej platformie. W tym momencie zyskuje informacje na temat pracowników. Oprócz tego zyskuje adres strony firmy, na której na pewno znajdzie adres mailowy np. do Biura Obsługi Klienta.

Dodatkowo z poziomu profilu danej firmy możemy znaleźć oferty pracy, w których bardzo często (zwłaszcza na stanowiska związane z IT) zdradzane są technologie, a nawet i wersje tych technologii, których używa firma.

Nawet nie posiadając konta w serwisie LinkedIn czy nieobserwując danej firmy możesz dowiedzieć się kto pracuje w danym miejscu.

Hakerzy, którzy przygotowują się do ataku, na pewno wykorzystają takie informacje. Po przejrzeniu profilu firmy atakujący może zacząć przeglądać profile pracowników, na których znajdzie niemniej informacji.

Warto tu dodać, że kolejne informacje można wydobyć mając dodaną osobę do swojej sieci na LinkedInie (jednak zwykle osoby bez zastanowienia przyjmują kolejne osoby, aby tylko powiększyć swoje zasięgi). Mając już taką osobę w naszej sieci społecznościowej, możemy udać się do jej profilu, aby z zakładki “Contant Info” zdobyć informację na temat:

Nie zawsze, ale zdarza się, że w części “Doświadczenie” będziemy mogli znaleźć informacje na temat dokładnych obowiązków w firmie np. z jakim oprogramowaniem pracujemy. Te i inne informacje na pewno ułatwią atakującemu przygotowanie ataku czy wybranie konkretnych celów do zaatakowania.

Wielu użytkowników szerzej opisuje swoje doświadczenie uzyskane w danej firmie nie wiedząc, że mogą tym samym dostarcznyć informacji dla cyberprzestępców.

O samym phishingu mogliśmy przeczytać niejednokrotnie, nawet to w ramach serii CyberLabs.

Nikogo nie zdziwi fakt, że jest to jedna z najchętniej wybieranych i skutecznych metod na dostanie się do sieci wewnętrznej firmy przez atakującego. Osobiście uważam, że dobrze przygotowany phishing jest ciężki do wykrycia, zwłaszcza przez mniej doświadczonych użytkowników (do przeczytania o metodach związanych z analizowaniem i wykrywaniem złośliwych wiadomości odsyłam Cię do ostatniego artykułu CyberLabs).

Oczywiście sama wiadomość ma nas tylko nakłonić albo do przejścia pod wskazany link, aby wyłudzić nasze dane dostępowe np. do skrzynki pocztowej albo do pobrania i zainstalowania złośliwego oprogramowania, które da atakującemu dostęp do naszego komputera i tym samym sieci firmowej.

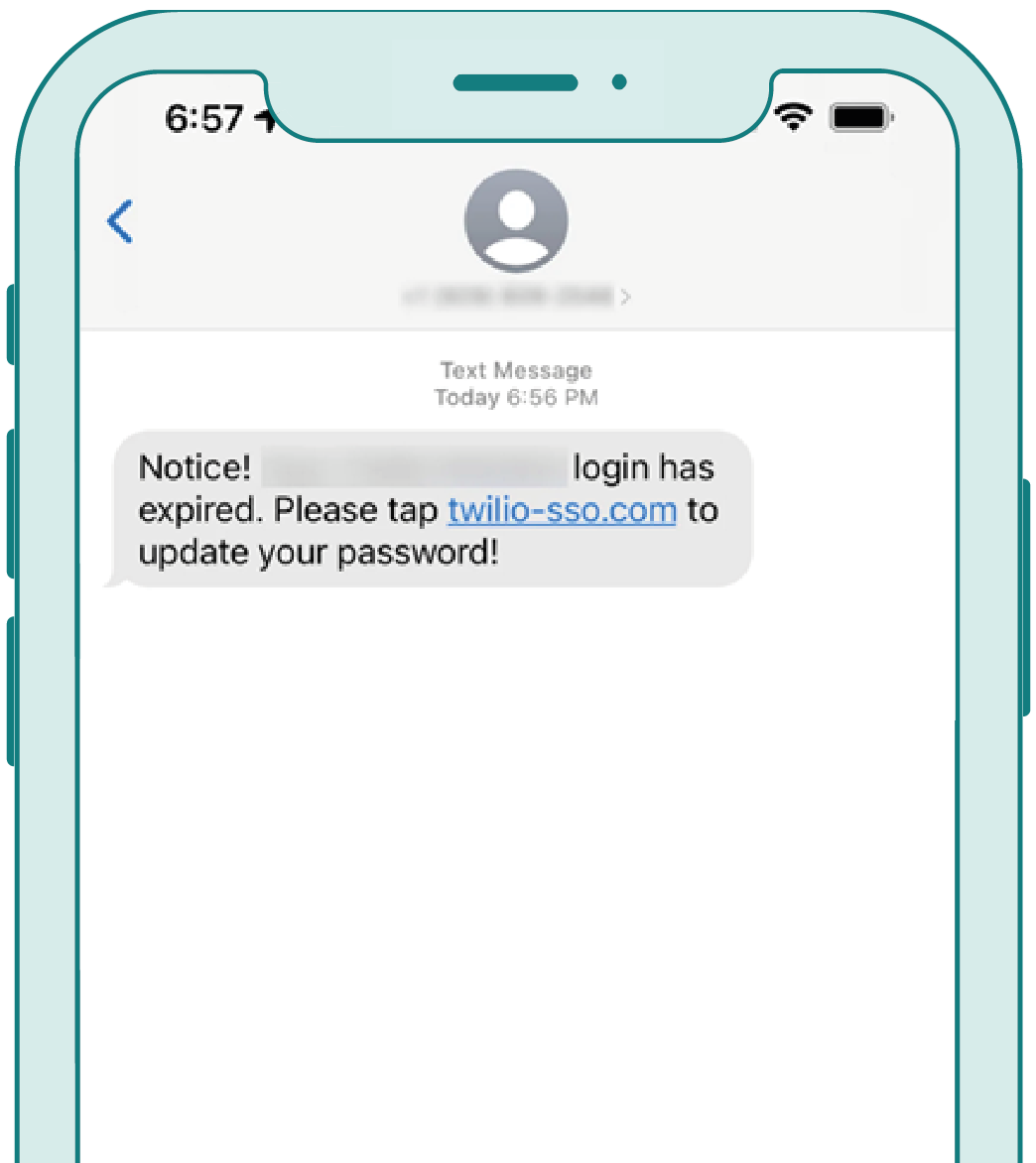

Jak mogliśmy przeczytać kilka miesięcy temu, firma Twilio poinformowała o ataku z wykorzystaniem phishingu, który polegał na wysłaniu do pracowników wiadomości SMS rzekomo od działu IT z informacją o tym, że hasła pracowników wygasły i w następstwach tego trzeba zalogować się pod wskazanym adresem URL, aby zmienić hasło (oczywiście adres URL był kontrolowany przez atakującego).

źródło: https://www.twilio.com/blog/august-2022-social-engineering-attack

Inny atak z wykorzystaniem tym razem vishingu oraz ze spamowymi pushami dotknął też kilka miesięcy temu Cisco. Podobnych przypadków jest dużo więcej i jak widać, dotykają również duże firmy.

O samych wyciekach słyszymy również tak często jak o kolejnych atakach phishingowych. Praktycznie nie ma na świecie osoby, której, chociażby jedno hasło nie wyciekło z jakiegoś serwisu.

Do wycieków dochodzi przez różnego rodzaje podatności w aplikacjach webowych czy to przez stare publicznie dostępne systemy, o których dawno wszyscy zapomnieli. Inną możliwością jest wyciek poprzez włamanie do danej organizacji na wskutek np. uruchomienia złośliwego oprogramowania.

Wiele wycieków jest publicznie dostępnych i praktycznie każdy bez problemu może pobrać takie bazy. Jeśli taka baza została skradziona z portalu społecznościowego, bądź jakiegoś sklepu internetowego to istnieje duża szansa, że przestępca znaleźć tam może wiele kont założonych na firmowe adresy e-mail.

Jeśli takie konto używało prostego hasła, a na domiar złego osoba, do której należy to konto, używa tego samego hasła w wielu innych systemach firmowych (być może skrzynki pocztowej) oraz nie posiada 2FA, to nie wiele brakuje, aby przestępca mógł przejąć takie konta.

Ktoś może powiedzieć, że wyszukiwanie i przeszukiwanie ogromnych baz jest bardzo czasochłonne. Oczywiście zgodzę się z tym, ale, pod warunkiem że ktoś sam wyszukuje takie bazy, pobiera itd. Istnieją jednak specjalne wyszukiwarki, które pozwolą sprawdzić, czy dany adres e-mail bądź numer telefonu znajdował się w wycieku.

Przykładem takiej strony może być haveibeenpwned.com. Innym przykładem może być portal dehashed.com, który to już zwróci informacje na temat haseł, które wyciekły, bądź ich hashy. Dodatkowo w zależności od wycieku mogą się tam pojawić informacje o adresie IP, adresie zamieszkania i innych informacjach, które podajemy na różnych portalach.

Warto pamiętać, że mając 2FA i używając prostego hasła (oczywiście nie zachęcam do tego, informacje na temat bezpieczeństwa haseł były poruszane w CyberLabs #2) jesteśmy bardziej odporni na próby logowania się do naszych systemów z wykorzystaniem właśnie tego hasła. Samo 2FA, a zwłaszcza sprzętowy klucz jest też dobrym “narzędziem” do zabezpieczenia się przed phishingiem.

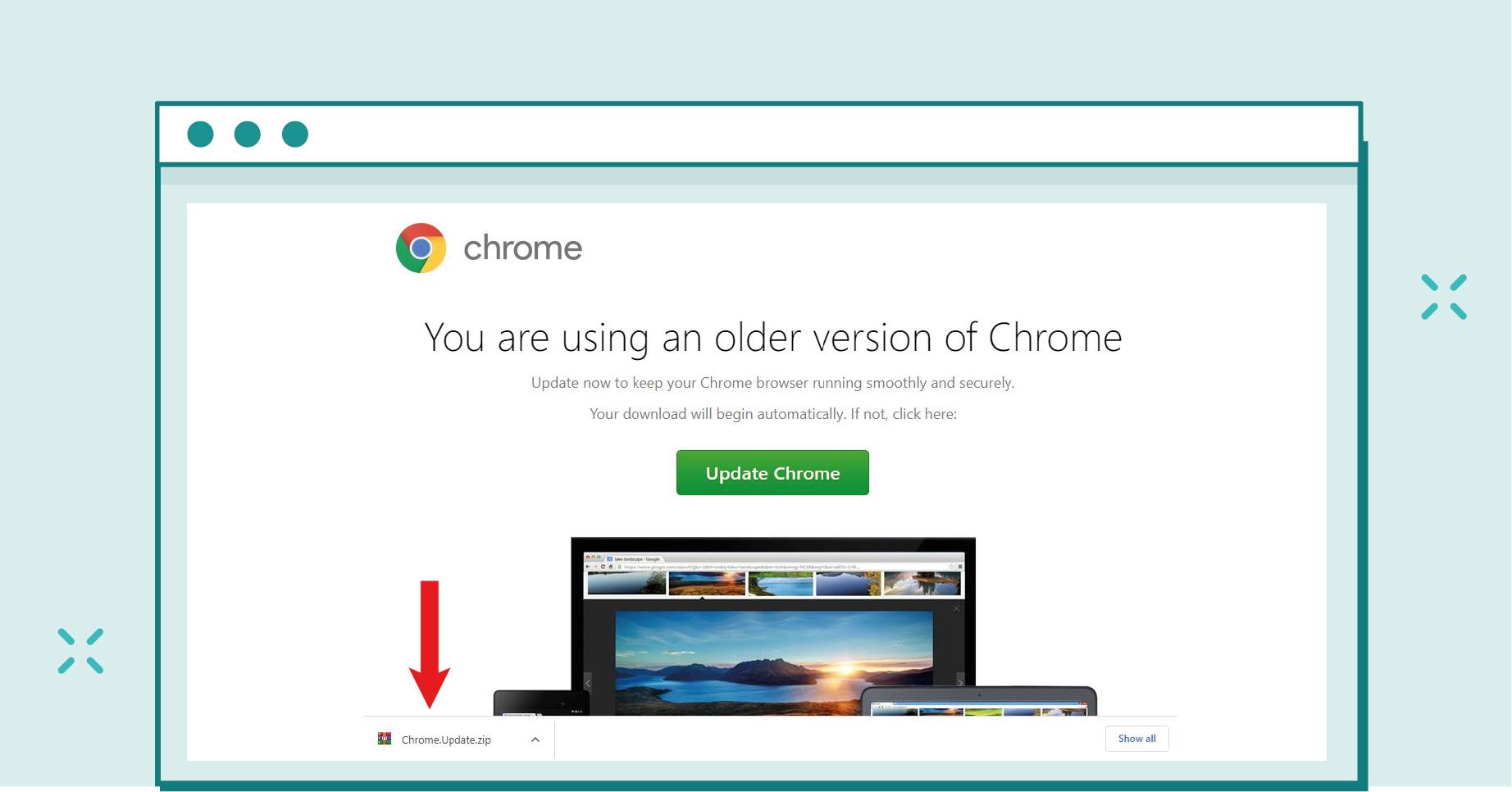

Trzecią popularną metodą ataku jest atak drive-by download. W przypadku grup APT, które wykorzystują tzw. 0-daye, atak ten może doprowadzić do samoistnego pobrania i uruchomienia złośliwego oprogramowania tuż po kliknięciu link (ataki te nie występują często).

Istnieje jednak technika ataku drive-by download wymagająca minimalnej naszej interakcji. Mowa tu o SocGholish, czyli złośliwej kampanii, w której to wykorzystywane są podatne strony do osadzenia złośliwego kodu, który generuje pop-up informujący użytkownika o tym, że posiada przestarzałą wersję przeglądarki i aby móc wyświetlić stronę internetową należy ją zaktualizować.

W rzeczywistości pobierany jest plik .zip zawierający w sobie złośliwy kod. Oczywiście po uruchomieniu oprogramowania nasz komputer zostaje zainfekowany…

źródło: https://blog.sucuri.net/wp-content/uploads/2022/11/malicious_browser_update.png

Niezależnie od tego, w jaki sposób cyberprzestępcy uda włamać się do naszej skrzynki pocztowej, czy to poprzez phishing, czy przez np. wykorzystanie hasła z wycieku, przestępca zyskuje dostęp do wielu poufnych informacji. Faktem jest, że mając dostęp do takiej skrzynki, przestępca może skupić się na przeszukiwaniu poczty pod kątem konkretnych informacji takich jak:

Samo zebranie informacji to nie wszystko, co przestępca może zrobić. Bardzo często przejęte konta mailowe mogą posłużyć do rozsyłania wiadomości ze złośliwym oprogramowaniem, aby zdobyć dostęp do jak największej ilości maszyn. Znalezione informacje mogą przyczynić się do kompromitacji kolejnych systemów przez cyberprzestępcę.

Przeniknięcie napastnika do połączeń firmowych to jedna z najgorszych sytuacji, która może się nam przydarzyć. Sprawny i doświadczony atakujący wykorzystując różne techniki, będzie w stanie bardzo szybko uzyskać dostęp do kolejnych komputerów.

Zwykle początkowym celem jest zyskanie jak największych możliwie uprawnień w sieci firmy tak, aby później móc z łatwością zainfekować całą sieć oprogramowaniem typu ransomware.

Aby móc zrealizować ten plan, atakujący może wykorzystać podatności w używanym przez nas oprogramowaniu, bądź poprzez zatruwanie żądań, może podszywać się pod różne prawdziwe zasoby sieciowe tak, aby podczas próby logowania do jakiegoś z takiego zasobu przejąć poświadczenia.

Często są to zaawansowane ataki, których bez odpowiednich systemów bezpieczeństwa analizujących i monitorujących naszą sieć nie jesteśmy w stanie wykryć w prosty sposób. Należy więc zadbać o to, aby nasze firmowe sieci posiadały odpowiednie systemy bezpieczeństwa.

Dla niektórych firm wdrożenie takich systemów może kojarzyć się z koniecznością zakupów często drogich licencji. Warto wiedzieć, że dużo systemów jest systemami open-source, które z powodzeniem możemy użyć w naszych sieciach.

Wdrożenie takich systemów powinno być priorytetem, ponieważ pomogą dużo szybciej wyłapać wiele zagrożeń z zewnątrz i wewnątrz sieci, a co za tym idzie uniknąć kar, okupów itp.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

Po uzyskaniu jak najwyższych uprawnień i przejęciu kluczowych dla atakującego maszyn nadchodzi moment, w których to atakujący zaczyna eksfiltrację danych, czyli po prostu ich wykradanie. Metod na eksfiltrację danych jest tak samo dużo jak metod, które cyberprzestępca może wykorzystać do ataku. Poniżej wymieniono kilka popularnych metod:

Niezależnie od metody wykradania danych bez odpowiedniego monitoringu nie będziemy w stanie wyłapać takich incydentów na czas. Ważne więc jest, aby być świadomym zagrożeń i wiedzieć, jak im przeciwdziałać i jak na nie reagować.

Duża ilość ataków kończy się uruchomieniem ransomware, który szyfruje wszystkie nasze dane, które wcześniej zostały wykradzione. Jeśli nie opłacimy okupu, nasze dane zostaną upublicznione, co może nieść za sobą straszne skutki.

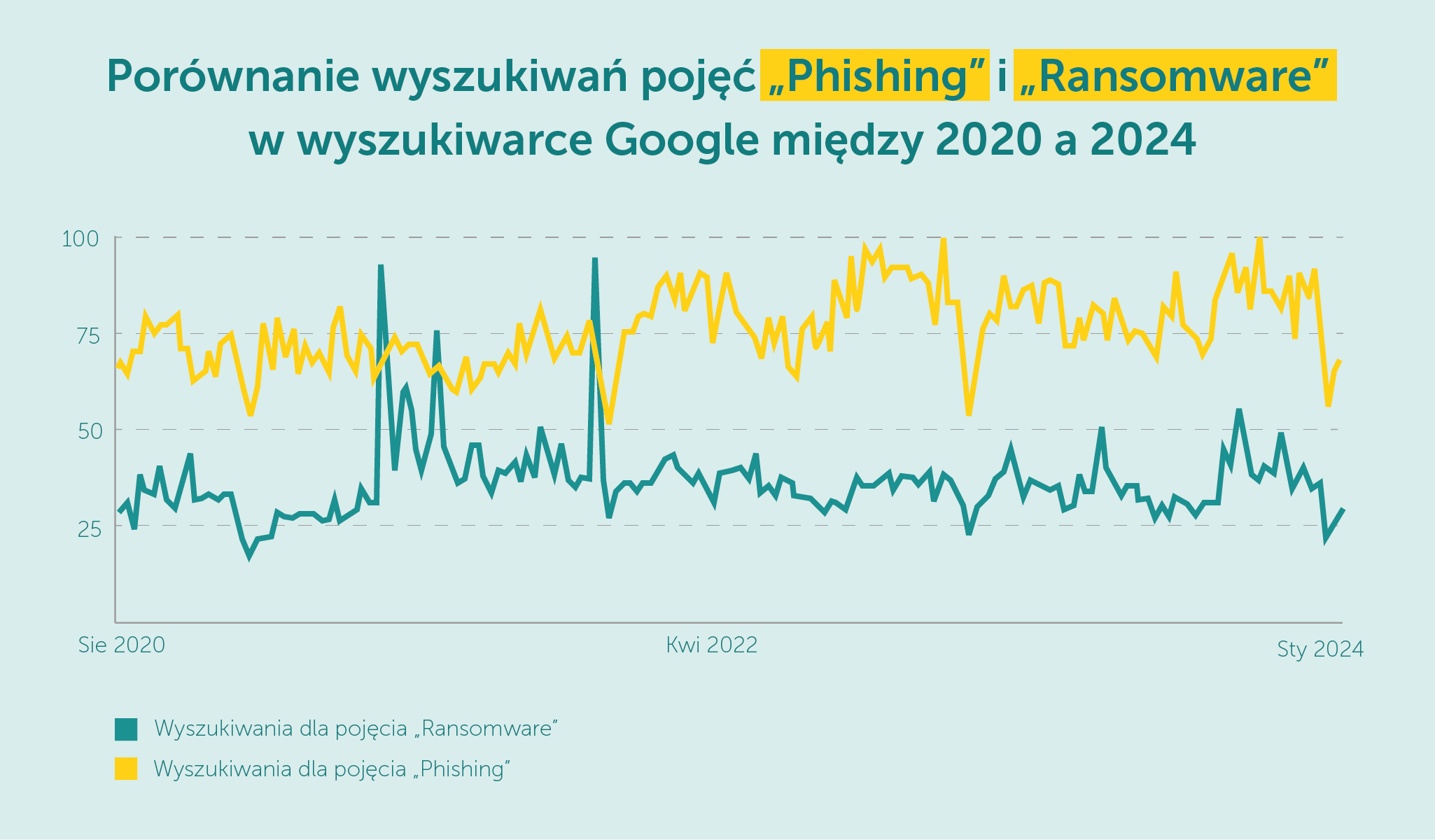

źródło: Google Trends

Jednakże, zanim oprogramowanie to zaszyfruje wszystkie komputery i serwery, napastnicy dążą do zdobycia najwyższych uprawnień, o czym wspominałem wcześniej. Często zdobycie wysokich uprawnień może uruchomić alarmy w systemach bezpieczeństwa, jednak mimo to przestępcy dążą do tego, aby np. z poziomu kontrolera domeny uruchomić złośliwe oprogramowanie, które zaszyfruje wszystkie dane.

W ostatnich tygodniach można było zaobserwować wzrost ataków ransomware w Polsce. Na świecie również utrzymuje się trend wzrostowy, dlatego pamiętajmy o zdrowym rozsądku i zasadach związanych z cyberbezpieczeństwem.

Stay Secure!

Dobre praktyki, Gmail, Yahoogle

Gmail zapowiada, że od 1 lutego 2024 wysyłający wiadomości email do swoich klientów będą musieli liczyć się ze sporymi zmianami w zakresie wymagań, jakie należy spełniać, aby cieszyć się...

GDPR, Zgodność i bezpieczeństwo

Spółka Vercom S.A., która prowadzi projekt EmailLabs, z sukcesem przeszła kolejną certyfikację na normę ISO/IEC 27001 oraz ISO 27018. Wdrożony w Vercom S.A. System Zarządzania Bezpieczeństwa Informacji 0bejmuje tworzenie,...

To, że z roku na rok kampanii phishingowych jest coraz więcej i że ten trend będzie tylko rósł, raczej nikogo nie zdziwi. Wkrótce, może stać się to najpoważniejszym problemem...

Spośród wszystkich rzeczy, które mogą pójść źle podczas wysyłania e-maili marketingowych i transakcyjnych, trafienie do SPAMu jest prawdopodobnie najbardziej kłopotliwe – i łatwo zrozumieć, dlaczego. W końcu zależy nam...

DMARC, czyli Domain-based Message Authentication, Reporting, and Conformance jest protokołem uwierzytelniania, zasad i raportowania poczty elektronicznej. Jego zadaniem jest ochrona przed atakami phishingowymi i pomoc w zwalczaniu innych prób...

Wraz z pojawieniem się pandemii Covid-19, wiele marek zostało postawionych przed sporym wyzwaniem aby w krótkim czasie przystosować się do zmienionej rzeczywistości oraz nowego podejścia konsumentów i zreorganizować...

Czy zdarzyło Ci się kiedykolwiek wysłać e-mail w pośpiechu i zaraz tego pożałować? Zdarza się to częściej, niż byśmy chcieli przyznać. Jeśli kiedykolwiek ponownie znajdziesz się w takiej...

Jednym z bezpiecznych i łatwych sposobów na śledzenie cyfrowych interakcji jest zapisywanie wiadomości e-mail w formacie PDF. Czy wiesz jednak, jakie są najlepsze sposoby na łatwe przekształcanie e-maili w...

Wysyłanie dużych plików online może czasami przypominać manewrowanie przez labirynt z nieoczekiwanymi zwrotami akcji. Frustracja związana z przekroczeniem limitów rozmiaru załącznika lub powolnym przesyłaniem może być aż nazbyt realna....

Czy zdarzyło Ci się kiedykolwiek wysłać e-mail w pośpiechu i zaraz tego pożałować? Zdarza się to częściej, niż byśmy chcieli przyznać. Jeśli kiedykolwiek ponownie znajdziesz się w takiej...

Jednym z bezpiecznych i łatwych sposobów na śledzenie cyfrowych interakcji jest zapisywanie wiadomości e-mail w formacie PDF. Czy wiesz jednak, jakie są najlepsze sposoby na łatwe przekształcanie e-maili w...

Wysyłanie dużych plików online może czasami przypominać manewrowanie przez labirynt z nieoczekiwanymi zwrotami akcji. Frustracja związana z przekroczeniem limitów rozmiaru załącznika lub powolnym przesyłaniem może być aż nazbyt realna....

Czy protokoły e-mail, takie jak IMAP, POP3 i SMTP, są dla Ciebie zagadką? Nie martw się – ten artykuł wyjaśni wszystko. Jeśli kiedykolwiek zastanawiałeś się, jak wysyłane i odbierane...

W 2024 roku oczy wielu nadawców zwrócone zostały w stronę globalnych providerów. Gmail oraz Yahoo od lutego zapoczątkowali ciąg zmian, które dotyczą głównie, ale nie tylko nadawców masowych. Pierwsze...

Dobre praktyki, Email Marketing

Email marketing B2B – to termin, który już prawdopodobnie słyszałeś, ale co tak naprawdę oznacza? Na czym polega i jak skutecznie realizować komunikację biznesową, by osiągać wysoką konwersję? W...

W obliczu dynamicznego rozwoju technologii oraz coraz bardziej zaawansowanych cyberzagrożeń, zadbanie o bezpieczeństwo sieci stało się niezwykle istotnym aspektem. Dziesiątki incydentów bezpieczeństwa, do których dochodzi każdego dnia, stanowią wyzwanie,...

Rok 2024 stanowi punkt zwrotny w szybko zmieniającym się świecie dostarczalności wiadomości e-mail, ponieważ jest to rok, w którym Google i Yahoo zaktualizowali swoje wymagania dotyczące nadawców. Wraz z...

Reputacja Nadawcy, Uwierzytelnienia e-mail

Dla providerów zarówno lokalnych jak i globalnych takich jak Gmail, Yahoo czy AOL, autoryzacja nadawcy jest czymś w rodzaju broni zwalczającej SPAM. Dzięki uwierzytelnieniu swojej domeny wysyłkowej, możesz natychmiast...