W dzisiejszych czasach cyberprzestępcy prężnie rozwijają swoje ataki, wykorzystując w nich kanały komunikacyjne takie jak sms, push czy email. Z dnia na dzień, ataków mających na celu pozyskanie poufnych informacji związanych z tymi kanałami jest coraz więcej. Można pokusić się nawet o stwierdzenie, że jest to “plaga dzisiejszego cyfrowego świata”.

Jednak czy wiemy, czym ten wzrost jest spowodowany? Czy ma to związek tylko z większym zainteresowaniem społeczeństwa wspomnianymi kanałami?

Głównym powodem, dla którego coraz więcej złośliwych wiadomości czy powiadomień trafia do nas, aby wykraść informacje, jest dużo prostszy dostęp do poradników, narzędzi, a nawet całych platform przygotowanych do wysyłki phishingu, masowych kampanii sms/mms itp.

Nie trzeba być więc specjalistą w danej dziedzinie, aby stać się, w dzisiejszych czasach, cyberprzestępcą. Całą potrzebną wiedzę możemy otrzymać za odpowiednią kwotę i tylko od nas zależeć będzie, jaki rodzaj komunikacji wybierzemy do ataku. Aby dotrzeć do źródła tych zagrożeń wystarczy wejść do tzw. darknetu, gdzie codziennie wystawiane są na sprzedaż coraz to nowsze platformy czy narzędzia dla cyberprzestępców.

W dalszej części artykułu przedstawię kilka najczęściej spotykanych zagrożeń a zarazem tematów, jakie są poruszane w “ukrytej” części Internetu, aby poruszyć przy okazji więcej informacji z zakresu cyberbezpieczeństwa.

Phishing w dzisiejszych czasach jest jednym z najczęściej spotykanych cyberzagrożeń. Jest też głównym inicjalnym wektorem, który przestępcy wykorzystują, aby dostać się do np. firmowej sieci, czy konta pracowników. Nic więc dziwnego, że jest to też jeden z bardziej popularnych zagadnień wśród przestępców. Pewien czas temu powstała nazywana przeze mnie platforma “Phishing as a Service”. Po wykupieniu dostępu do tej platformy otrzymujemy własną instancję, która posiada kilka modułów:

Zobrazujmy phishing as a service na przykładzie:

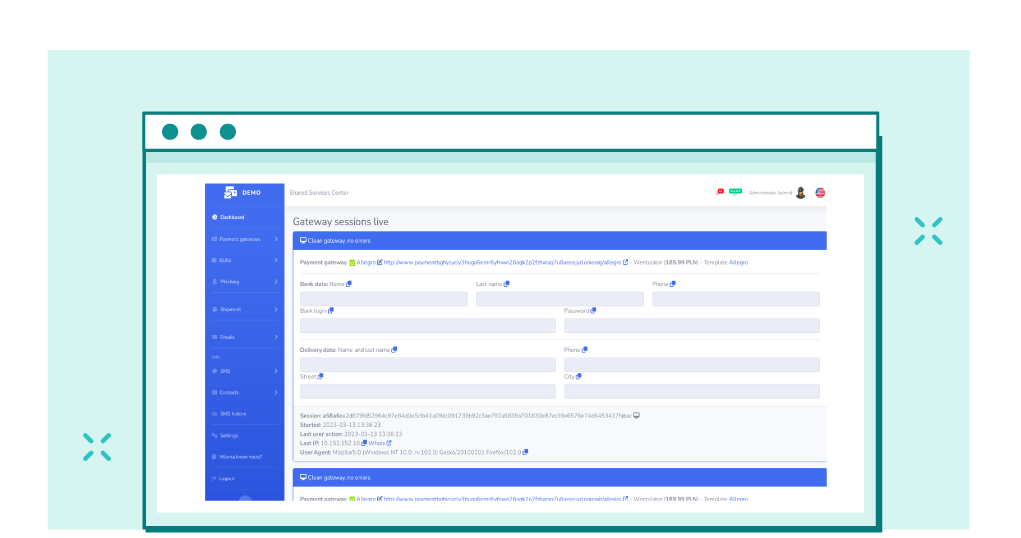

Panel administracyjny systemu wykorzystywanego m.in do wyłudzania kodów BLIK, haseł.

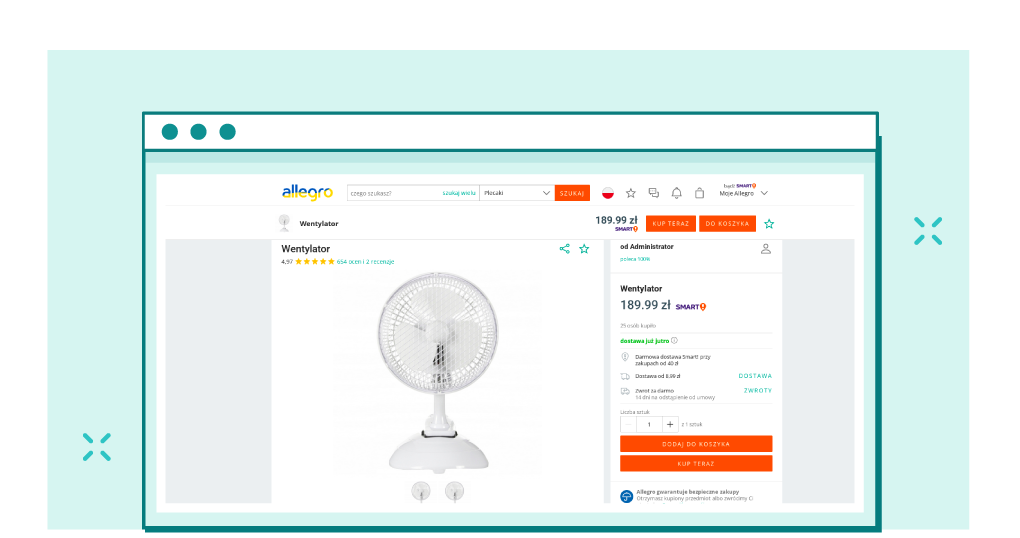

Oferta stworzona przez powyższy panel imitująca znany portal sprzedażowy.

Jest to więc bardzo wygodne i proste narzędzie, którego nie trzeba w żaden sposób konfigurować czy zabezpieczać, ponieważ po zakupie dostajemy gotowe rozwiązanie. Jeśli ktoś jednak woli mieć większą kontrolę nad platformą, bez trudu znajdzie na różnych forach popularne bramki płatnicze wraz z całymi poradnikami omawiającymi cały proces instalacji i konfiguracji takich bramek. Posiadają one od razu specjalny panel administracyjny pozwalający na bieżąco kopiować np. kody blik czy wykorzystywać zdobyte dane logowań do banków.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

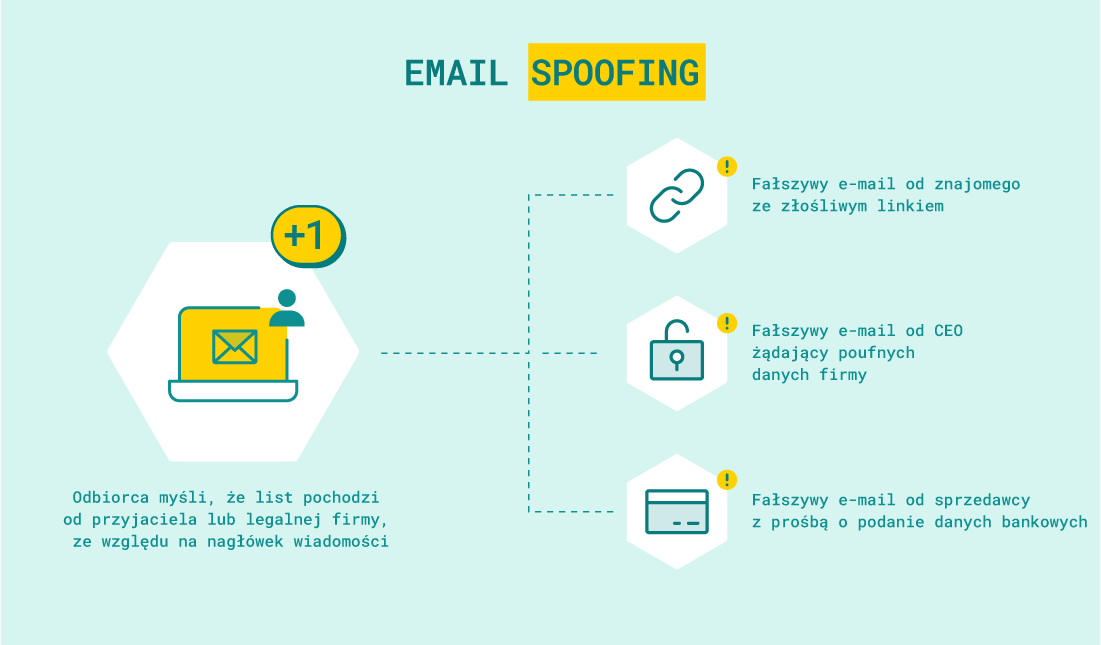

Często w parze z wiadomościami phishingowymi idzie Email Spoofing. Jest to atak, w którym atakujący wysyła wiadomości z identycznego adresu e-mail jak adres osoby, pod którą się podszywa.

Podczas niektórych ataków cyberprzestępcy bardzo dokładnie badają cel swojego ataku aby uśpić czujność odbiorców. Uzywają odpowiedniego języka oraz dodają charakterystyczne dane/zwroty.

Jak tutaj działa kanał komunikacji? W tym przypadku jedną z różnic jest serwer, z którego wysłano wiadomości. Inną różnicą może być nagłówek Return-Path oraz Reply-To, który oczywiście również może być zespoofowany jednak często adresy w tych nagłówkach bardzo różnią się od adresu, z którego przyszła wiadomość, dzięki czemu możemy rozpoznać spoofing Informacje o serwerze jak i wiele innych przydatnych informacji możemy znaleźć po wyświetleniu wszystkich nagłówków wiadomości – w zależności od używanej poczty/ klienta pocztowego kroki mogą się różnić.

Jednak dla osób mniej technicznych wiadomość będzie wyglądać identycznie jak ta wysłana od prawdziwej osoby, czy danej organizacji. Tak jak w poprzednim przykładzie – atakujący nie musi wcale konfigurować własnego serwera pocztowego, wystarczy że skorzysta on z jednego z wielu darmowych narzędzi, które są publicznie dostępne.

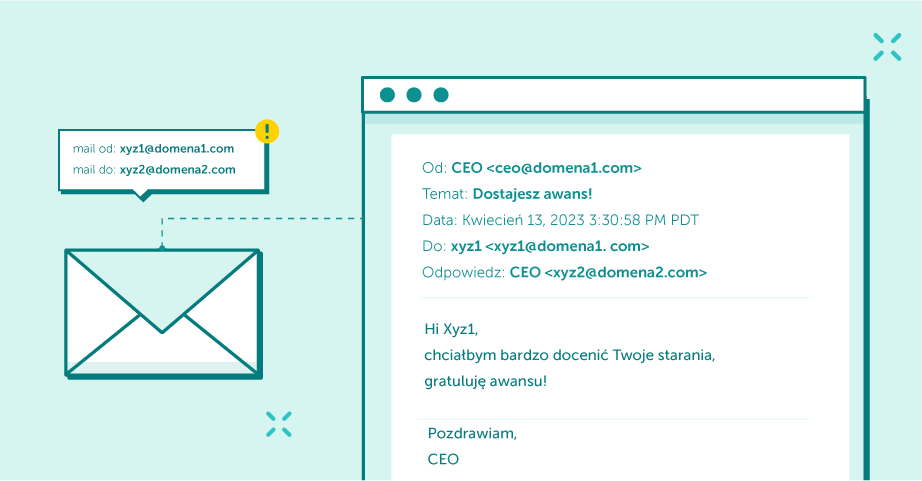

Wyjaśnijmy to na przykładzie.

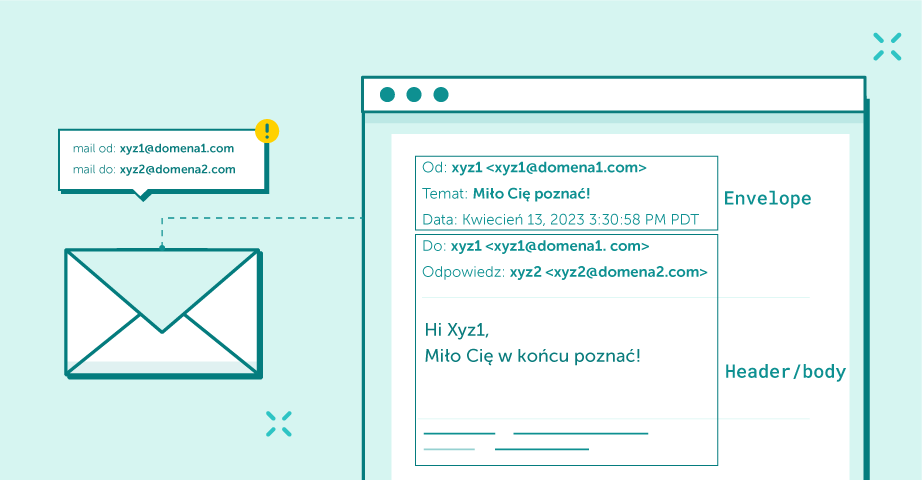

Przykład poprawnej wiadomości e-mail.

Pierwszy prostokąt przedstawia pole “envelope” wiadomości e-mail. Zazwyczaj pola te wypełniane są dla nadawcy automatycznie, podczas tłumaczenia nagłówka. Ani nadawca, ani odbiorca zazwyczaj nie widzą tej informacji. Elementy w drugim prostokącie to header i body. Są to sekcje, które zwykle widzisz, gdy otwierasz e-mail wysłany do Ciebie.

Jest możliwe, aby nadawca “majstrował” przy nagłówku wiadomości i podszył się pod tożsamość nadawcy, tak aby email wyglądał na pochodzący od kogoś innego niż Xyz1. Wróćmy do naszego przykładu.

Powiedzmy, że masz przyjaciela, który bardzo lubi robić różnego rodzaju żarty i właśnie otrzymujesz od niego maila o następującej treści:

Przykład email spoofingu.

Zauważ, że pole “envelope” jest poprawne , ale pola “od”/”from” i “odpowiedz”/”reply to” są fałszywe. Kiedy Xyz1 otrzyma tego maila, może pomyśleć, że to od jego szefa. Kiedy kliknie “reply to”, w polu “from” zobaczy tylko nazwę “CEO”, ale wiadomość wróci do jego kolegi, który sfałszował e-mail, Xyz1.

Cyberprzestępcy mogą w ten sam sposób sprytnie ukryć wiadomość e-mail i dostosować ją do potrzeb swoich ofiar. Na przykład, jeżeli przestępca chce uzyskać dane bankowe od swojego celu, może zrobić to samo co Xyz2, ale zamiast powiedzieć Xyz1, że dostał awans, może fałszywie przedstawić się w e-mailu jako zaufany bank i skierować odbiorcę do przejścia na fałszywą stronę internetową.

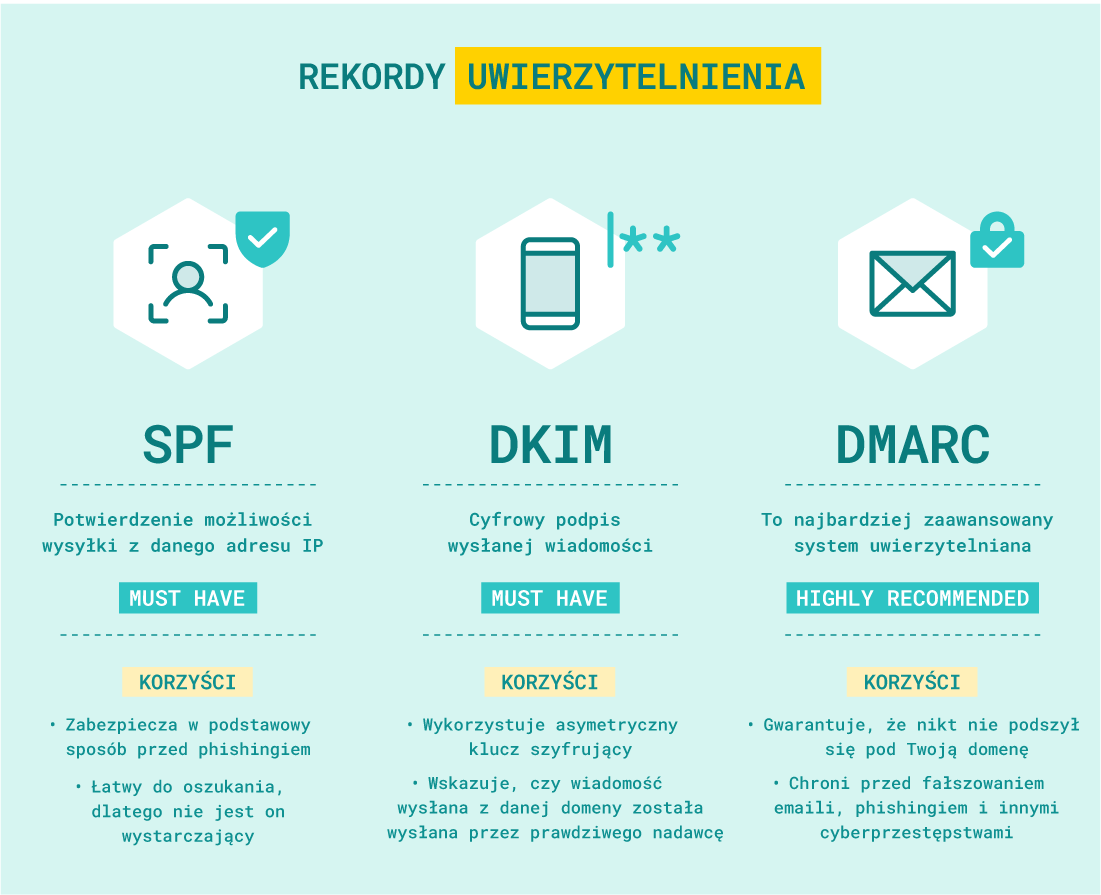

Wspomniane powyżej rekordy pozwolą nam na podniesienie bezpieczeństwa naszych adresów mailowych, ponieważ przy poprawnej konfiguracji atakujący nie będzie w stanie wykonać spoofingu naszego adresu. Dodatkowo poprawnie skonfigurowane rekordy zwiększą “ocenę” naszej wiadomości co pozwoli jej na omijanie folderu “SPAM”.

Jednak czym są te tajemnicze rekordy?

SPF, DKIM, DMARC: Podstawowe elementy uwierzytelniania poczty elektronicznej

Stosowanie samego SPF oraz DKIM skutecznie pozwoli zabezpieczyć się przed osobami chcącymi podszyć się pod nasz adres email. Powoli staje się również standardem wdrożenie rekordu DMARC, który pozwoli zdefiniować co serwer odbierający pocztę ma zrobić w ramach nieautoryzowanych maili.

Jeśli poprawnie uruchomi wszystkie te mechanizmy oraz dodamy odpowiednie rekordy do DNS to oprócz faktu, że będziemy odporniejsi na różne ataki, to jeszcze dodatkowo zwiększymy dostarczalność swoich kampanii.

Do zweryfikowania czy nasze poczty posiadają skonfigurowane wspomniane rekordy można użyć naszego w pełni darmowego narzędzia MailChecker.

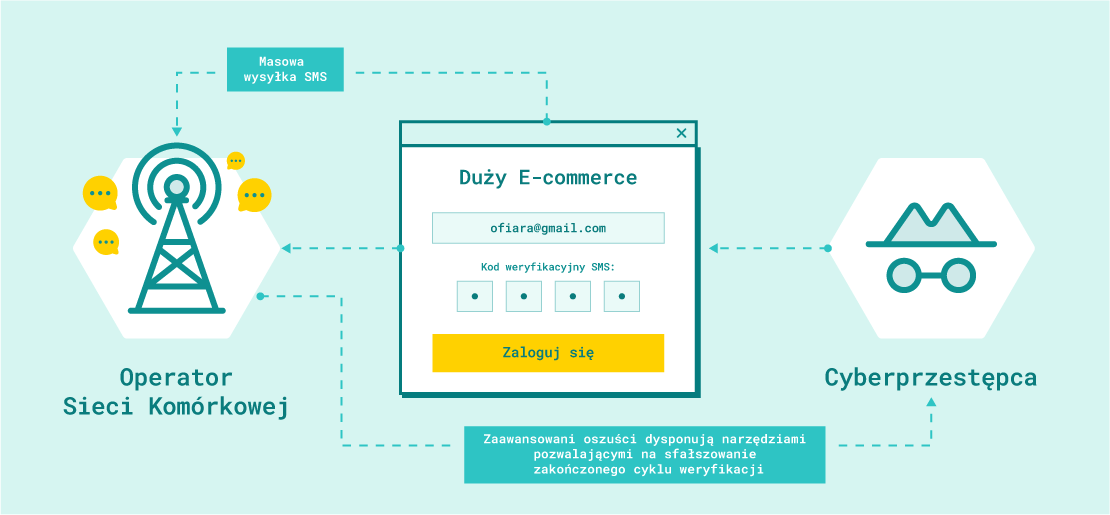

Na ten atak mogą być narażone każde firmy, które wysyłają wiadomość SMS po np. wysłaniu prośby o jednorazowy kod, zapisaniu do newslettera czy innych. Atak ten polega na masowej wysyłce wiadomości SMS na kolejno ustawione numery telefonów i jest on spowodowany brakiem odpowiedniego monitoringu po stronie serwera, który przyjmuje żądania na wysyłkę wiadomości.

Oszuści czerpią część wygenerowanych w ten sposób dochodów, ale rachunek za to ponosi właściciel konta.

Jak wiemy, profesjonalny socjotechnik jest w stanie wydobyć od człowieka mnóstwo informacji. Zwykle podczas rozmowy jesteśmy bardzo umiejętnie manipulowani tak abyśmy przekazali atakującemu ważne dla niego informacje

CyberLabs #4 – Socjotechnika czyli hackowanie ludzkich umysłów

Jednak zdobycie takich umiejętności wymaga wielu lat ćwiczeń a dodatkowo, nie każdy może zostać socjotechnikiem. Dlatego, w darknecie możemy znaleźć wiele ogłoszeń, dzięki którym możemy zamówić rozmowy na dowolny numer telefonu, podczas którego taki atak socjotechniczny zostanie wykonany.

Oczywiście, w zależności od kwoty, rozmowę może wykonywać automat albo prawdziwa osoba dzwoniąca z numeru, który posiada fałszywą nazwę nadawcy. Całość może więc wyglądać na połączenie z np. banku.

Zwiększ z nami dostarczalność i bezpieczeństwo komunikacji e-mail!

W ostatnich miesiącach mogliśmy obserwować wzrost liczby złośliwych kampanii wykorzystujących kanał push. Wszystkie te kampanie można jednak podzielić na dwa rodzaje:

W obu przypadkach wszystko może rozpocząć się od malvertisingu (wykorzystywanie reklam do rozprzestrzeniania się złośliwego oprogramowania) bądź od plików PDF wstrzykiwanych na złośliwe strony, w których możemy znaleźć tzw. “fake captcha”, po kliknięciu której jesteśmy przekierowani na kolejne strony. W trakcie tego jesteśmy proszeni o zgodę na powiadomienia typu push.

Po wyrażeniu zgody zaczniemy otrzymywać scamowe powiadomienia. W tym momencie, w zależności od założeń cyberprzestępcy, możemy być przekierowani na strony z fałszywymi sklepami, w których możemy coś kupić po dużej obniżce (w rzeczywistości jest to strona z tzw. Skimmerem online, który ma na celu wyłudzenie danych z naszych kart płatniczych).

Inny scenariusz może wyglądać bardzo podobnie do tego poprzedniego, jednak w tym przypadku powiadomienia push podszywają się np. pod Windows Defendera i informują ofiarę o rzekomym zainfekowaniu komputera. Poprzez wymuszenie na nas strachu przed utratą np. danych jesteśmy zmuszani do pobrania fałszywej aktualizacji Windows Defendera, która ma pozbyć się złośliwego oprogramowania. W rzeczywistości pobieramy złośliwe oprogramowanie, które po instalacji zacznie samo wykradać nam dane z komputera.

Wraz z rozwojem zagrożeń należy wdrażać coraz to nowsze zabezpieczenia. Trzeba pamiętać jednak, że każde zabezpieczenie z biegiem czasu może zostać ominięte przez cyberprzestępców, dlatego tak ważnym elementem walki z zagrożeniami jest ciągłe udoskonalanie swoich systemów.

Część zagrożeń możemy wyeliminować podchodząc do nich z “głową” tzn. nie dawać się manipulować, weryfikować linki/załączniki z podejrzanych wiadomości etc. Inne zabezpieczenia trzeba wdrożyć w naszych systemach i właśnie o dwóch takich zabezpieczeniach mogliśmy czytać w ostatnim czasie.

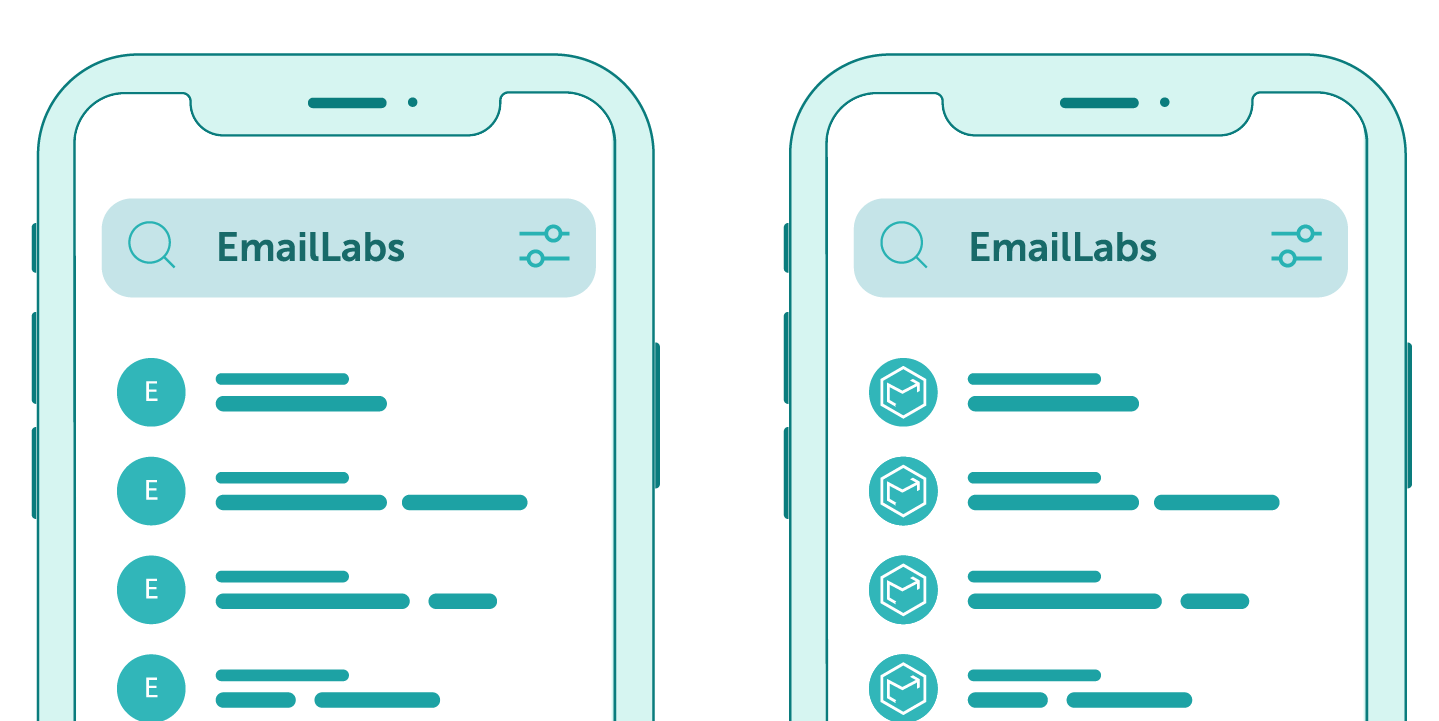

Mowa tu oczywiście o BIMI i o tzw. weryfikacji nadawcy.

BIMI czyli Brand Indicator for Message Identification, jest to metoda na zwiększenie bezpieczeństwa komunikacji e-mail, która pozwala na wykorzystanie loga wybranego przez firmę, które będzie widoczne tuż przy wiadomości w skrzynce pocztowej. Jednak, aby takie logo pojawiło się na listingu wiadomości trzeba spełnić odpowiednie wymogi.

BIMI to rozszerzenie istniejących do tej pory standardów (SPF, DKIM i DMARC) o identyfikację wizualną marki.

Weryfikacja nadawcy czyli rozwiązanie, które pozwala na autoryzację adresów nadawcy wśród dostawców poczty takich jak Gmail, Onet, WP/O2 itp. Po poprawnym wdrożeniu obok nazwy nadawcy pojawi się zielona tarcza, która informuje adresata o tym, że mail został zweryfikowany. Oznacza to, że jest on uprawniony do wysyłki wiadomości z danego adresu.

Zastosowanie tych dwóch zabezpieczeń pozwala wielu użytkownikom na odróżnienie fałszywych wiadomości od tych prawdziwych. W rezultacie, przełoży się to na ilość otwieranych wiadomości. Dodatkowo nasi adresaci zostaną utwierdzeni w tym, że dbamy także o ich bezpieczeństwo.

Stay Secure! 👾

Dobre praktyki, Gmail, Yahoogle

Gmail zapowiada, że od 1 lutego 2024 wysyłający wiadomości email do swoich klientów będą musieli liczyć się ze sporymi zmianami w zakresie wymagań, jakie należy spełniać, aby cieszyć się...

GDPR, Zgodność i bezpieczeństwo

Spółka Vercom S.A., która prowadzi projekt EmailLabs, z sukcesem przeszła kolejną certyfikację na normę ISO/IEC 27001 oraz ISO 27018. Wdrożony w Vercom S.A. System Zarządzania Bezpieczeństwa Informacji 0bejmuje tworzenie,...

To, że z roku na rok kampanii phishingowych jest coraz więcej i że ten trend będzie tylko rósł, raczej nikogo nie zdziwi. Wkrótce, może stać się to najpoważniejszym problemem...

Spośród wszystkich rzeczy, które mogą pójść źle podczas wysyłania e-maili marketingowych i transakcyjnych, trafienie do SPAMu jest prawdopodobnie najbardziej kłopotliwe – i łatwo zrozumieć, dlaczego. W końcu zależy nam...

DMARC, czyli Domain-based Message Authentication, Reporting, and Conformance jest protokołem uwierzytelniania, zasad i raportowania poczty elektronicznej. Jego zadaniem jest ochrona przed atakami phishingowymi i pomoc w zwalczaniu innych prób...

Wraz z pojawieniem się pandemii Covid-19, wiele marek zostało postawionych przed sporym wyzwaniem aby w krótkim czasie przystosować się do zmienionej rzeczywistości oraz nowego podejścia konsumentów i zreorganizować...

Czy zdarzyło Ci się kiedykolwiek wysłać e-mail w pośpiechu i zaraz tego pożałować? Zdarza się to częściej, niż byśmy chcieli przyznać. Jeśli kiedykolwiek ponownie znajdziesz się w takiej...

Jednym z bezpiecznych i łatwych sposobów na śledzenie cyfrowych interakcji jest zapisywanie wiadomości e-mail w formacie PDF. Czy wiesz jednak, jakie są najlepsze sposoby na łatwe przekształcanie e-maili w...

Wysyłanie dużych plików online może czasami przypominać manewrowanie przez labirynt z nieoczekiwanymi zwrotami akcji. Frustracja związana z przekroczeniem limitów rozmiaru załącznika lub powolnym przesyłaniem może być aż nazbyt realna....

Czy zdarzyło Ci się kiedykolwiek wysłać e-mail w pośpiechu i zaraz tego pożałować? Zdarza się to częściej, niż byśmy chcieli przyznać. Jeśli kiedykolwiek ponownie znajdziesz się w takiej...

Jednym z bezpiecznych i łatwych sposobów na śledzenie cyfrowych interakcji jest zapisywanie wiadomości e-mail w formacie PDF. Czy wiesz jednak, jakie są najlepsze sposoby na łatwe przekształcanie e-maili w...

Wysyłanie dużych plików online może czasami przypominać manewrowanie przez labirynt z nieoczekiwanymi zwrotami akcji. Frustracja związana z przekroczeniem limitów rozmiaru załącznika lub powolnym przesyłaniem może być aż nazbyt realna....

Czy protokoły e-mail, takie jak IMAP, POP3 i SMTP, są dla Ciebie zagadką? Nie martw się – ten artykuł wyjaśni wszystko. Jeśli kiedykolwiek zastanawiałeś się, jak wysyłane i odbierane...

W 2024 roku oczy wielu nadawców zwrócone zostały w stronę globalnych providerów. Gmail oraz Yahoo od lutego zapoczątkowali ciąg zmian, które dotyczą głównie, ale nie tylko nadawców masowych. Pierwsze...

Dobre praktyki, Email Marketing

Email marketing B2B – to termin, który już prawdopodobnie słyszałeś, ale co tak naprawdę oznacza? Na czym polega i jak skutecznie realizować komunikację biznesową, by osiągać wysoką konwersję? W...

W obliczu dynamicznego rozwoju technologii oraz coraz bardziej zaawansowanych cyberzagrożeń, zadbanie o bezpieczeństwo sieci stało się niezwykle istotnym aspektem. Dziesiątki incydentów bezpieczeństwa, do których dochodzi każdego dnia, stanowią wyzwanie,...

Rok 2024 stanowi punkt zwrotny w szybko zmieniającym się świecie dostarczalności wiadomości e-mail, ponieważ jest to rok, w którym Google i Yahoo zaktualizowali swoje wymagania dotyczące nadawców. Wraz z...

Reputacja Nadawcy, Uwierzytelnienia e-mail

Dla providerów zarówno lokalnych jak i globalnych takich jak Gmail, Yahoo czy AOL, autoryzacja nadawcy jest czymś w rodzaju broni zwalczającej SPAM. Dzięki uwierzytelnieniu swojej domeny wysyłkowej, możesz natychmiast...